אבטחת מידע ארגונית

אלי פרנס: "אף אחד לא רוצה לאבטח את עצמו לדעת"

כך אמר אלי פרנס מפורטינט בהצגת תפיסת ההגנה החדשה של החברה הנקראת Fortinet Fabric ואת דוח האיומים של החברה.

"הסייבר לא ייעלם אמר", אמר אלי פרנס באירוע שקיימה החברה לעיתונאים. "אם חברה מבטיחה לך שהיא יכולה לפתור את בעיות הסייבר אל תיקח אותה. תמיד אפשר לפרוץ, והשאלה החשובה היא איך אני יודע לנהל את המתקפה".

זה המסר המרכזי שמובילה כיום החברה אשר מעבירה את כובד משקלה מטכנולוגיות הגנה נקודתיות למערכת שליטה מרכזית (SIEM), תוך דגש עם מממשק ישיר למערכות צד ג', כגון מערכות סיסקו, F5, Blue Coat והתוספת האחרונה לתמהיל סנטינל הישראלית.

אם בעבר החברה הייתה מוכרת בעיקר בזכות פתרונות UTM לארגונים קטנים ובינוניים, כיום רק 25% מהמכירות של פורטינט מגיעות משוק ה- SMB, כאשר היאשולטת לפי IDC ב- 24% מנתח שוק אבטחת המידע, . האנטרפרייז אחראי ל- 35% ממכירות החברה והטלקום ל- 40%, זאת בעיקר הודות יכולת עיבוד הנתונים שמבוססת על מעבד ייעודי.

על פי פרנס, השלב הבא במפת הדרכים של החברה הוא מעבר לאוטומציה מלאה של מדיניות: "מערכת האבטחה תבדוק את עצמה, ומול איומים ברמת תחכום מסוימת תתפור פוליסי לבדה, ותשנה מדיניות תוך כדי תנועה".

בהתייחס לדוח האיומים של פורטינט, ציין פרנס כי ה- SSL הפך לאתגר משמעותי באבטחת מידע, כאשר "הכל הופך ל- SSL". לפי הדוח היחס החציוני של תעבורת HTTPS ל-HTTP הגיע כמעט ל-55%, כלומר, רוב התעבורה באינטרנט הפכה להיות מוצפנת (לדוגמא: גלישה בפייסבוק, ג'ימייל ושירותים נוספים רבים באינטרנט).

"שמנו שוטר, נתחנו לו כלים, הגדרנו פוליסי קפדני, אבל הוא לא רואה כלום. גם כאשר מקבלים הרשאות לפתיחת הצפנה מפעילים יכולת שדורת המון כח עיבוד. נהיה קושי רציני לסרוק תעבורת SSL – גם הפרוטוקולים, גם מבחינת ביצועים, גם רמת הצפנה גבוהה, וגם היבטים משפטיים".

להלן ממצאים נוספים מהדוח:

- תוכנות כופר: כ-10% מהארגונים איתרו פעילות הקשורה לתוכנות כופר, כאשר בכל יום כ-1.2% מהם התמודדו עם בוטנטים פעילים של תוכנות כופר בסביבתם. שיא פעילות הבוטנטים זוהה בסופי שבוע, כאשר התקווה של פושעי הסייבר הייתה לחמוק מעיניו של צוות תפעול האבטחה בימים אלו. ככל שנפח התעבורה הממוצע של בוטנטים של תוכנות כופר עלה, כך עלה גם המספר הממוצע של החברות אשר הושפעו מהם.

- ניצול נקודות תורפה: 80% מהארגונים דיווחו על התקפות באמצעות ניצול גבוה או קריטי של נקודות תורפה נגד המערכות שלהם. מרבית נקודות התורפה הממוקדות הללו שוחררו בחמש השנים האחרונות, אם כי לא היה מחסור בניסיונות התקפה גם נגד CVE (Common Vulnerabilities and Exposures). הדוח מראה כי הפצת נקודות התורפה הייתה קבועה על פני אזורים גאוגרפיים, ככל הנראה עקב שיעור עצום של הפצה אוטומטית באמצעות כלים הסורקים בצורה שיטתית שטחים נרחבים של האינטרנט ומחפשים אחר דרכי כניסה אפשריות.

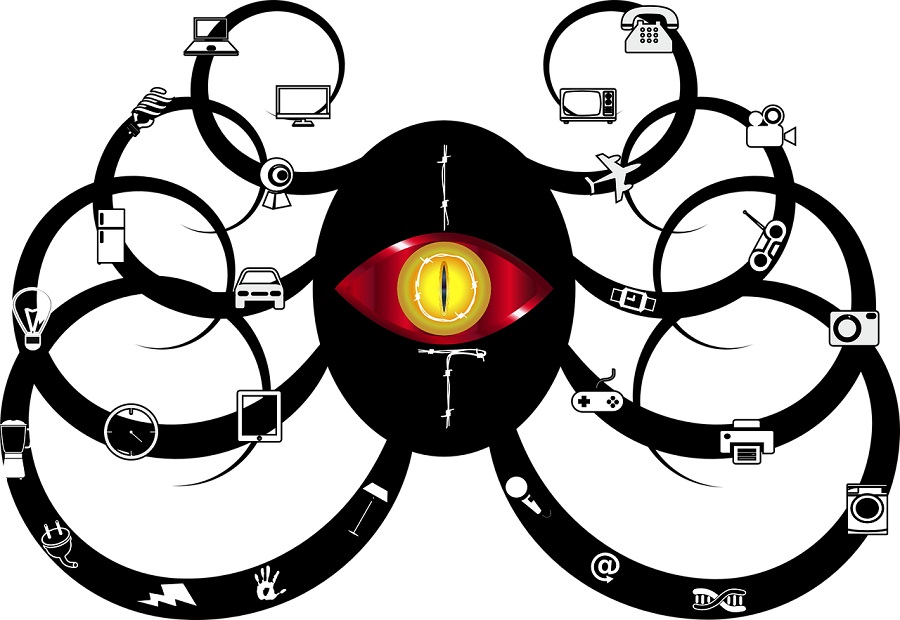

Hyperconvergence ו-IoT מאיצים את התפשטות הנוזקות

השיתוף הגובר של מידע ומשאבים על ידי רשתות ומשתמשים גורם להתפשטות מהירה של התקפות על פני אזורים גאוגרפיים מבוזרים ועל פני מגוון רחב של תעשיות. חקירת הנוזקות מספקת תובנות לגבי ההכנות ושלבי התקיפה של התקפות אלו. הגנה מפני נוזקות מובייל היא עניין מאתגר, זאת היות ומדובר במכשירים שאינם מוגנים ברשת הפנימית; מכשירים אשר מצטרפים לעיתים קרובות לרשת ציבורית וכאלו אשר אינם תחת בעלות או שליטה תאגידית.

- נוזקות מובייל: השכיחות של נוזקות מובייל נותרה יציבה החל מהרבעון הרביעי של שנת 2016 ועד לרבעון הראשון של שנת 2017, כאשר כ-20% מהארגונים איתרו נוזקות בתקופה זו. בעשיריה הראשונה של הנוזקות למובייל בולטות במיוחד נוזקות לאנדרואיד, הן בהיקף והן בשכיחות.

- שכיחות אזורית: שכיחות נוזקות המובייל עלתה בכל אזור פרט למזרח התיכון. קצב הצמיחה היה משמעותי מבחינה סטטיסטית בכל המקרים ולא מדובר בשינוי אקראי בלבד. בהשוואה לאיומים אזוריים אחרים, נוזקות לאנדרואיד היו בעלות מגמות גאוגרפיות חזקות יותר.

- מגזרי תעשייה: ניתוח מקבצים באמצעות תעשייה ורטיקלית מראה כי שטח התקיפה על פני מרבית התעשיות היה זהה עם מספר יוצאים מן הכלל, כמו מגזר החינוך והתקשורת. משמעות הדבר היא כי פושעי סייבר יכולים לנצל בקלות שטחי התקפה דומים על פני תעשיות שונות, בייחוד באמצעות כלים אוטומטיים.