מוצרי אבטחת מידע

מפת האיומים של פורטינט: עבריינים זונחים את הפישינג, עולים רמה לתשתיות

פורטינט פרסמהאת ממצאי דוח מפת האיומים הרבעוני של מעבדות FortiGuard, גוף המחקר הגלובלי של החברה. מהמחקר עולה כי פושעי הסייבר ממשיכים לחפש אחר הזדמנויות התקפה חדשות לאורך כל שטח התקיפה הדיגיטלי ובמקביל, הם משנים את וקטורי התקיפה ומתמקדים בשירותי קצה הזמינים לציבור הרחב כדי להתנגד למאמצי החינוך וההכשרה של הארגונים, אשר נועדו כדי להיאבק בטכניקות פופולריות כמו פישינג. להלן ממצאי הדוח העיקריים:

שינוי טכניקות כדי להפתיע את הארגונים: מרבית הנוזקות מגיעות אלינו באמצעות הדואר האלקטרוני ולכן, ארגונים רבים נאבקים בהתקפות פישינג באמצעות הדרכות של משתמשי הקצה וכלי אבטחת דואר אלקטרוני מתקדמים. כתוצאה מכך, פושעי הסייבר מרחיבים את היכולת שלהם לספק נוזקות זדוניות באמצעים אחרים, אשר כוללים התמקדות בשירותי קצה המיועדים לציבור הרחב, כמו תשתיות אינטרנט, פרוטוקולים של רשתות תקשורת ועקיפת כלים אשר חוסמים פרסומות כדי לפתוח וקטורי תקיפה שאינם מסתמכים על טכניקות פישינג מסורתיות.

ברבעון השלישי של 2019, חוקרי מעבדות FortiGuard איתרו התקפות נגד נקודות תורפה אשר הפגיעה בהן הייתה מאפשרת הוצאה לפועל של קוד מרחוק המתמקד בשירותי קצה, כאשר התקפות אותרו בשכיחות גבוהה באזורים שונים ברחבי העולם. אומנם לא מדובר בשיטה חדשה, שינויים בטכניקות התקפה אשר נועדו למנוע מצוות האבטחה לשים אליהן לב, זוהי דרך מוצלחת של פושעי הסייבר להגביר את הסיכויים שלהם ולהגיע לארגונים שאינם ערוכים כראוי להתמודד עם התקפות אלו. שיטה זו יכולה להיות בעייתית ביותר בתקופה הנוכחית, כאשר אנו נמצאים בעיצומה של חגיגת הקניות המקוונת, כאשר השירותים המקוונים חווים גידול מסיבי בפעילות.

מגבירים את פוטנציאל הרווח:

תוכנת הכופר הרווחית GandCrab, אשר הפכה לזמינה ברשת האפלה בגרסת פתרון תוכנת כופר-כשירות (RaaS), גרמה

לארגוני פשיעת סייבר להשיק שירותים חדשים כדי להרחיב את פוטנציאל הרווח שלהם. על

ידי ביסוס רשת של שותפים, הפושעים מסוגלים להפיץ את תוכנות הכופר שלהם בצורה רחבה

ולהגדיל את הרווחים בצורה משמעותית. חוקרי פורטינט זיהו לפחות 2 משפחות משמעותיות

של תוכנות כופר – Sodinokibi ו-Nemty – אשר נפרסו כפתרונות תוכנת כופר-כשירות, כאשר מדובר

רק בשלב ראשון של מה שעשוי להפוך לשיטפון של שירותים דומים בעתיד.

ליטוש נוזקות עד כדי הצלחה: פושעי הסייבר מלטשים נוזקות כדי להימנע מאיתורן ולספק התקפות זדוניות מתוחכות אף יותר, כפי שקרה עם ההתפתחות של נוזקת Emotet. מדובר בהתפתחות מטרידה עבור ארגונים, היות ופושעי הסייבר ממשיכים לעשות שימוש בנוזקות כדי להוריד מטענים ייעודיים (payloads) אחרים על מערכות נגועות ולמקסם את ההזדמנויות שלהם לרווח כספי. לאחרונה, התוקפים החלו להשתמש בנוזקת Emotet כמכניזם אספקה של מטען ייעודי עבור תוכנות כופר, גניבת מידע וסוסים טרויאנים בתחום הבנקאות כמו TricBot, IcedID ו-Zeus Panda. בנוסף לכך, על ידי חטיפה של שרשורי התכתבות בדואר האלקטרוני מגורמים אמינים ושתילת נוזקות זדוניות לתוך שרשורים אלו, התוקפים מגבירים משמעותית את הסבירות לפתיחת הקבצים המצורפים הזדוניים הללו.

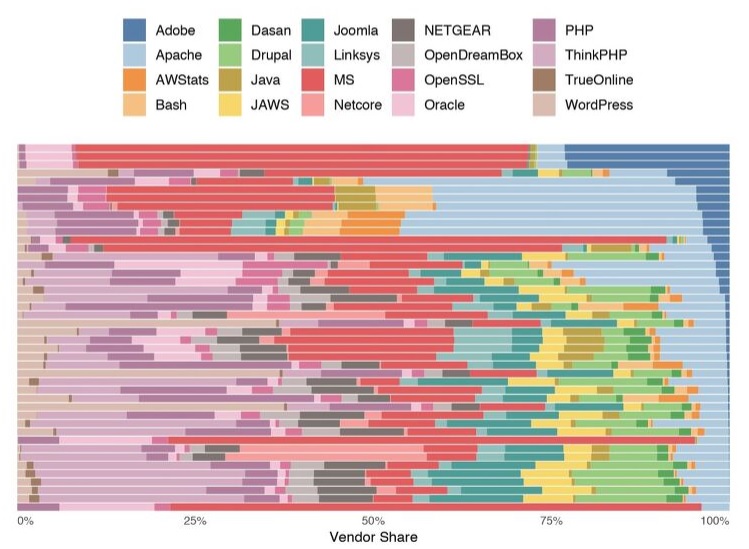

מקסום הזדמנויות באמצעות נקודות תורפה ישנות ושימוש בבוטנטים: התמקדות במערכות ישנות ובעלות נקודות תורפה שאינן מאובטחות בצורה ראויה עדיין משמשת כאסטרטגיית התקפה יעילה עבור פושעי הסייבר. חוקרי מעבדות FortiGuard גילו כי הפושעים מתמקדים בנקודות תורפה בנות 12 שנים ומעלה לעיתים קרובות יותר מאשר התמקדות בהתקפות חדשות.

באופן דומה, המגמה של מקסום הזדמנויות קיימות תקפה גם בכל הנוגע לבוטנטים. הבוטנטים ממשיכים להופיע בראש רשימת האיומים יותר מכל איום אחר, כאשר ניתן למצוא אותם בכל רבעון ובכל אזור ברמה הגלובלית עם מעט מאוד שינויים. הדבר מצביע על כך כי תשתית הבקרה היא קבועה יותר מיכולות או כלים מסוימים וכי פושעי הסייבר לא עוקבים רק אחר הזדמנויות חדשות, אלא בדומה לכל עסק לגיטימי אחר, גם הם ממנפים תשתית קיימת במידת האפשר במטרה להגביר את היעילות שלהם ולהפחית את התקורה.

עופר ישראלי, מנהל פעילות פורטינט ישראל, אמר כי, "שטח התקיפה המתרחב והשינוי באסטרטגיות ההתקפה של פושעי הסייבר משמעם כי הארגונים לא יכולים להרשות לעצמם להתמקד יתר על המידה בקבוצה מצומצמת של מגמות איומים, אלא מוכרחים לאמץ גישה הוליסטית לצורך אבטחת סביבות הרשת המבוזרות שלהם. לשם כך, יש לפרוס מארג אבטחה (Security Fabric) מקיף, משולב ואוטומטי. גישה זו תאפשר לארגונים להפחית ולנהל את שטח התקיפה המתרחב באמצעות נראות רחבה לאורך התקנים משולבים; לעצור איומים מתקדמים באמצעות מניעת חדירות המבוססת על בינה מלאכותית; ולהפחית את המורכבות באמצעות פעולות אוטומטיות ואורקסטרציה. כמו כן, מודיעין איומים דינמי, יזום וזמין בזמן אמת יכול לסייע לזהות מגמות המצביעות על התפתחות שיטות ההתקפה אשר מתמקדות בשטח התקיפה הדיגיטלי ולתת דגש על העדיפות של היגיינת הסייבר בארגון".

דרק מאנקי, ראש תחום תובנות אבטחה ובריתות איומים גלובליות בפורטינט, אמר כי, "פושעי הסייבר ממשיכים לנסות להיות צעד אחד לפני מומחי אבטחת הסייבר. לא רק שהם מפתחים נוזקות והתקפות zero-day חדשות, הם גם פורסים מחדש טקטיקות מוצלחות אשר שימשו אותם בעבר כדי למקסם את ההזדמנויות שלהם לאורך כל שטח התקיפה. ארגונים צריכים ליישם אסטרטגיות חיוניות כמו עדכונים, סגמנטציה והדרכות עובדים, יחד עם אימוץ אוטומציה ובינה מלאכותית, כדי לשפר את היכולת שלהם לתאם מודיעין איומים ולהגיב לאיומים בזמן אמת. גישה זו יכולה להצליח רק כאשר הארגונים יבצעו אינטגרציה בין כל משאבי האבטחה שלהם לתוך מארג אבטחה בעל היכולת לראות את כל הסביבות ולהתאים את עצמו לרשת המתרחבת במהירות".