מתקפות סייבר

סופוס חושפת את Crimson Palace – קמפיין ריגול סיני בדרום מזרח אסיה

Sophos X-Ops חשפה קישורים בין חמש קבוצות איום סיניות ידועות, כולל APT41 ו- BackdoorDiplomacy; התוקפים הסיניים עושים שימוש בתוכנה זדונית שלא נראתה בעבר לצרכי ריגול

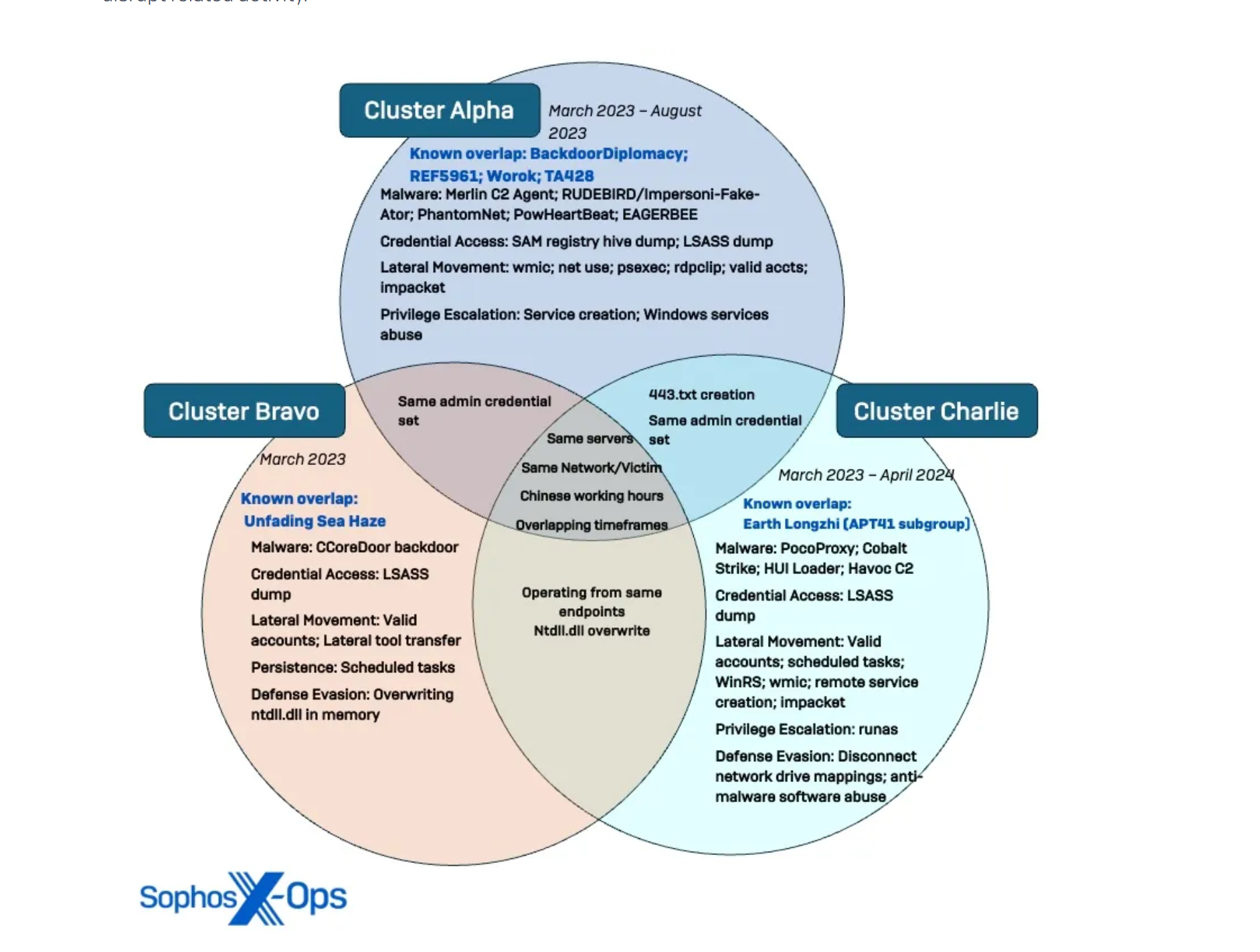

סופוס, מובילה עולמית של פתרונות אבטחה חדשניים לסיכול מתקפות סייבר, פרסמה את הדו"ח "Operation Crimson Palace: Threat Hunting Unveils Multiple Clusters of Chinese State-Sponsored Activity Targeting Southeast Asia", המפרט מסע ריגול מתוחכם ביותר, בן שנתיים כמעט, נגד יעד ממשלתי משמעותי. במהלך החקירה של Sophos X-Ops, שהחלה ב-2023, צוות הזיהוי והתגובה המנוהלים (MDR) של סופוס מצא שלושה אשכולות נפרדים של פעילות המכוונים נגד אותו ארגון, שניים מהם כללו טקטיקות, טכניקות ונהלים (TTPs) המוכרים היטב מפעילות של קבוצות מדינתיות סיניות ידועות: BackdoorDiplomacy, APT15 ותת-הקבוצה Earth Longzhi מקבוצת APT41.

לאורך הקמפיין שסופוס העניקה לו את השם "Crimson Palace", התוקפים אספו מידע על משתמשים ספציפיים, וכן מידע פוליטי, כלכלי וצבאי רגיש, תוך שימוש במגוון רחב של תוכנות זדוניות וכלים. בולטת במיוחד העובדה שבקמפיין נעשה שימוש בתוכנות זדוניות שלא נראו בעבר ובכלי שסופוס כינתה PocoProxy.

"נראה שהאשכולות השונים פעלו תוך תמיכה באינטרסים של סין ובאמצעות איסוף מודיעין צבאי וכלכלי הקשור לאסטרטגיות של סין בים סין הדרומי. בקמפיין הספציפי הזה, אנו מאמינים ששלושת האשכולות הללו מייצגים קבוצות נפרדות של מתקפות שפועלות במקביל נגד אותה מטרה, תחת ההנחיה הגורפת של רשות מרכזית במדינה. בתוך אחד משלושת האשכולות שזיהינו – Cluster Alpha – ראינו תוכנות זדוניות ו-TTPs חופפים לארבע קבוצות איומים סיניות מוכרות. זה ידוע שתוקפים סיניים חולקים תשתית וכלים, והקמפיין האחרון הזה הוא תזכורת עד כמה קבוצות אלה חולקות את הכלים והטכניקות שלהן, אמר פול ג'רמילו. מנהל ציד איומים ומודיעין איומים בסופוס.