חדשות

קבוצת מחקר הסייבר של טרנד מיקרו: "יחידת הסייבר של משמרות המהפכה פועלת כהאקרים חובבים ולא כגוף מודיעין מבצעי"

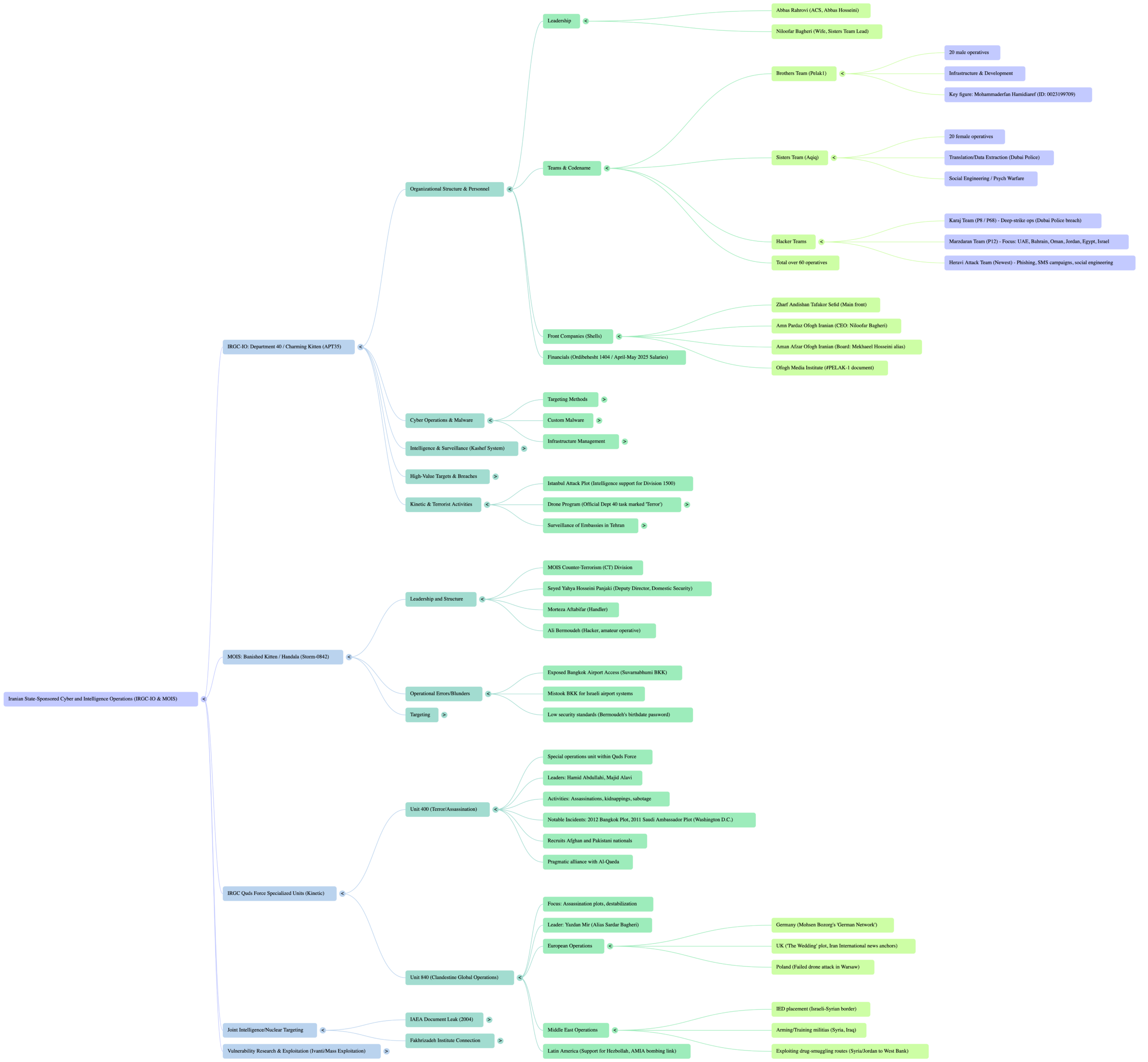

הדלפות הענק שנחשפו בחודשים האחרונים ואשר חשפו את פעילות מטה 40 (Department 40), יחידת הסייבר של משמרות המהפכה (IRGC-IO), מהוות מסמך ארגוני המלמד על כשל מבני בדרך שבה איראן מנהלת את פעילות המודיעין המשולבת שלה, כך טוענת קבוצת מחקר הסייבר DIR של חברת אבטחת המידע טרנד מיקרו. הניתוח של טרנד מיקרו מעלה כי בניגוד לציפיות מגוף צבאי בעל משאבים, מטה 40 פועל מתוך מיינדסט של האקרים ולא של אנשי מודיעין מבצעיים מקצועיים, תוך ערבוב לא הגיוני של משימות מודיעין שונות בתוך אותה יחידה.

על פי מומחי המחקר של טרנד מיקרו, מטה 40, הכפוף לאגף 1500 (אחראי מבצעי חוץ), מפגין חוסר עקביות דרמטי בניהול המשימות, אשר בא לידי ביטוי בשני היבטים מרכזיים. ראשית, היחידה מקשרת באופן ישיר בין מבצעי סייבר טהורים לבין תכנון טרור קינטי (חיסולים). מטה 40 מפתח ומפיק רחפנים מתפוצצים למטרת טרור, כאשר המודיעין לתקיפות אלו נאסף באמצעות פריצה למערכות סוכנויות נסיעות (FlyDubai, EgyptAir) או בתי מלון יווניים. זהו שימוש מבצעי-לוגיסטי בסייבר, כשלב בשרשרת הרג, אך הערבוב הזה של לוגיסטיקה, פיתוח אמל"ח ואיסוף מודיעין תחת יחידה אחת מעיד על ליקוי חמור בקווי ההפרדה המבצעיים.

שנית, היחידה לא רק תוקפת גורמים זרים (כגון משטרת דובאי או משרדי ממשלה בירדן); היא מפעילה במקביל מודיעין נגדי פנימי. דוגמה לכך היא ביצוע מעקבים פיזיים בטהראן, יחד עם ריגול נגדי אקטיבי סביב שגרירויות מערביות (כולל ניטור שגרירויות גרמניה, טורקיה ויפן).

אנשי המחקר של טרנד מיקרו טוענים כי "דליפת המסמכים מאשרת כי במטה 40 חלה קריסה של עקרון ההפרדה והמידור הנדרש בארגון מודיעין מקצועי. המקרה הבולט ביותר הוא המצאות מסמך סודי ביותר משנת 2004, שנכתב על ידי משרד המודיעין (MOIS), על מחשבו האישי של מפקד מטה 40, עבאס רהרווי. המסמך, הדן בהשגת דו"חות חשאיים של סבא"א (IAEA) על תוכנית הגרעין, מספק את ההקשר ההיסטורי לכך שאחד מכותביו, אולי היינונן, הוגדר מאוחר יותר כיעד איסוף של מטה 40".

על פי חוקרי DIR של טרנד מיקרו, "העובדה שמסמך מודיעיני אסטרטגי כל כך, המקשר בין השגת מידע מודיעיני לבין מטרות החיסול הקינטיות של היחידה, מאוחסן בתשתית הרשת האישית של המפקד, מלמדת על כשל חמור בבטחון המידע הפנימי ועל התנהלות של "חאפרים" טכניים בעלי גישה בלתי מוגבלת, ולא של מנהלי מודיעין ממוסדים".

בטרנד מיקרו טוענים כי דוחות העבודה היומיים של צוות ה-Phishing (פרויקט "קבין"), שנחשפו, ממחישים את הלך הרוח הבעייתי: במקום להתמקד במשימות איסוף מודיעין ברמה גבוהה, הצוותים האירניים מבזבזים זמן משמעותי על התמודדות עם לוגיסטיקה חובבנית. מעבר לכך – ניסיונות הפישינג מלמדים על חוסר תחכום טכנולוגי והרבה עבודה ב״שיטת מצליח״ ללא מיקוד והגדרות אופרטיביות מדויקות לאיסוף או הנגשה.

"מהמסכים שפורסמו ניתן לראות גם חפיפה בין חשבונות ונכסים המיועדים למבצעי השפעה, דעת קהל, פישינג ותקיפות" אומרים ב- DIR ומוסיפים כי בפעילות האיראנית יש בזבוז זמן יומיומי – הדו"חות מתעדים שעות עבודה שהוקדשו לפתרון תקלות בסיסיות בשרתי mailwizz, ניסיונות כושלים לנהל משימות cron jobs בסיסיות, ואי-יכולת להתמודד עם שגיאות 500 בשרתי אינטרנט.

בנוסף, מאבחנים החוקרים כי קיימת תלות באבטחת חשבונות פייק – הפעילים מנהלים קמפיינים המסתמכים על חשבונות פייסבוק וטוויטר רגישים שנקנו בשוק הפתוח. דו"חות מרובים מציינים שיש להמתין 3 עד 5 ימים לפני ניסיון לשנות את האימייל הראשי בחשבונות שנקנו, מחשש שהפלטפורמות יחסמו אותם. זהו קושי טקטי יומיומי המעיד על כך שהיחידה לא הצליחה לייצר בסיס אמין של זהויות מבצעיות, אלא נאלצת להתמודד באופן תדיר עם מערכות הגנה אזרחיות של פלטפורמות מערביות.

החוקרים מסיימים ואומרים כי "חשוב להבחין בין הכשל המבני והמבצעי של מטה 40 לבין החובבנות של קבוצת "חנדלה" (Handala), המזוהה עם משרד המודיעין והביטחון (MOIS). מטה 40 מנוהל כארגון צבאי ממוסד, עם זהויות כפולות לדרג הפיקוד, תשתית ביטקוין מתוחכמת המשתמשת בארנקים חד-פעמיים כדי לשמור על אבטחה פיננסית גבוהה, ופלטפורמת מעקב טוטאלית. הניגוד טמון בכך שדווקא היחידה הזו, בעלת המשאבים והמומחיות הטכנית הגבוהה, נכשלת ברמת אבטחת המידע המודיעיני הבסיסית ביותר, ומבזבזת משאבים אדירים על תפעול קמפיינים טקטיים שאינם עומדים בסטנדרטים מקצועיים, כתוצאה מהערבוב הכאוטי של יעדים ומשימות תחת קורת גג אחת".