מתקפות סייבר

דו"ח חדש של Trend Micro חושף את דירוג קבוצות תוכנות הכופר המובילות ברבעון הראשון של 2024

מתוך הדו"ח החדש עולה כי קבוצת Phobos ממשיכה לגדול במספר התקיפות שלה וניצבת במקום השני במספר התקיפות שזוהו ברחבי העולם, מיד אחרי קבוצת Lockbit. טורקיה היא המדינה המותקפת ביותר בעולם במתקפות כופר. פושעי הסייבר מגדילים את המיקוד שלהם בארגונים הגדולים, המהווים 78% ממטרות מתקפות הכופר

יחידת מודיעין האיומים של חברת Trend Micro החוקרת את נוף האיומים במרחב הדיגיטלי פרסמה דו"ח החושף נתונים אודות מתקפות הכופר ברבעון הראשון של 2024. הדו"ח מגלה כי בהשוואה לתקופה המקבילה אשתקד ישנה האטה במספר התקיפות כאשר הממוצע החודשי ברבעון הראשון עומד על כ-887 אלף מקרים אל מול כ- 1.1 מיליון תקיפות לחודש בתקופה המקבילה של 2023. נתונים אלו מבוססים על מספר הגילויים שבוצעו על ידי Trend Micro בשכבות הדוא"ל, כתובות ה-URL והקבצים של משתמשים.

כופרת Lockbit ממשיכה לשלוט בנוף התקיפות

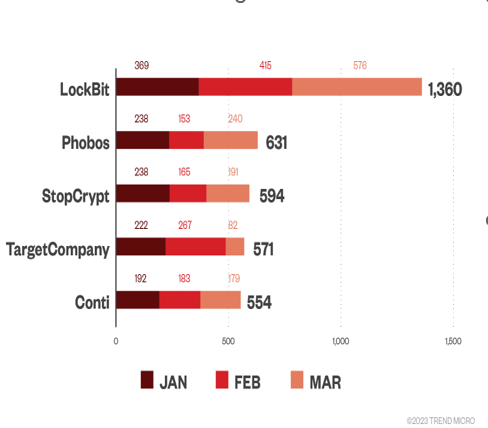

למרות הכישלונות האחרונים והירידה במספר התקיפות המיוחסות לה, כופרת Lockbit תופסת עדיין את המקום הראשון עם 1,360 סוגים של קבצי כופר, המהווים 3.1% מכלל תקיפות תוכנות הכופר, במונחים של זיהוי קבצים מאותה משפחה. עם זאת, ניתן לייחס את המספר הגבוה לכנופיות שונות המבצעות תקיפות תוכנות כופר ומשתמשות בכלי לבניית תוכנות כופר LockBit 3.0 ransomware builder שדלף. בין הקבוצות ניתן לכלול קבוצות הפועלות מטעם Lockbit, אך גם כאלה שפועלות עצמאית כמו DragonForce ו-Bl00dy. הדו"ח מגלה כי יחידת מודיעין האיומים של Trend Micro, הספיקה לשים את ידה על דגימה של מה שנראה כמו גרסה בפיתוח LockBit-NG-Dev שתהווה הבסיס של LockBit 4.0, הגרסה האחרונה של כלי ייצור תוכנות הכופר, לפני שהוסרה מהרשת.

קצת מאחורי Lockbit מתמקמת קבוצתRansome as a Service (RaaS) נוספת, Phobos ransomware, שעומדת מאחורי 1.5% מסוגי התקיפות שהתגלו ונחסמו ברבעון הראשון. פעילותה של קבוצת Phobos ותוכנות הכופר שלה דווחה לראשונה ב-2019, מאז הלכה וגדלה במספר התקיפות כאשר בפברואר השנה פרסמה הסוכנות האמריקנית לאבטחת סייבר ותשתיות (CISA) אזהרת אבטחת סייבר על דרכי הפעולה של הכנופיה.

במקום השלישי ניצבת חבורת StopCrypt עם 594 סוגי תקיפות. השחקנית החדשה יחסית, TargetCompany, נמצאת במקום הרביעי, עם 571 תקיפות בסך הכל ברבעון הראשון, המהוות 1.3% מסך הגילויים. קבוצת Conti שהינה גם שחקנית מרכזית בנוף תוכנות הכופר נמצאת ממש צמוד עם 554 תקיפות שהתגלו. בעניין זה כדאי לציין כי הטלמטריה של חברת Trend Micro מזהה את גרסת LockBit Green כ-Conti, הודות לעובדה כי האחרונה מהווה הבסיס לפיתוח הגרסה של הקבוצה האחרת, דבר המגדיל את שיוך התקיפות לאחרונה. עוקבת אחרי החמישיה הראשונה בדירוג ובמקום השישי נמצאת קבוצת BlackCat הידועה לשמצה שהתגלתה ב-496 תקיפות.

הארגונים הגדולים סופגים את עיקר מתקפות הכופר

הדו"ח החדש מנתח גם את מאפייניהם של הנתקפים ממנו עולה כי קבוצות תוכנות הכופר התמקדו בעיקר בארגונים גדולים (Enterprises) ברבעון הראשון של 2024. על פי הנתונים 78.2% מהגילויים כוונו לארגונים גדולים,כאשר שיא המתקפות הגיע בחודש מרץ (11,804). נתון זה מציג תמונה הפוכה לשנה הקודמת, אז עיקר הפעילות של הכנופיות היה עסקים קטנים ובינוניים, ואילו במהלך הרבעון הראשון של 2024 הסתכמו מקרי תקיפת ארגונים קטנים ובינוניים ב-6.7% בלבד.

"מדובר בנתון מפתיע משום שההנחה הרווחת בשוק היא כי עסקים קטנים ובינוניים הם מטרות טובות יותר בשל מגבלותיהם על תשתיות אבטחה." אומר יובל נתיב, אנליסט איומים ביחידת CTI של Trend Micro, "המגמה המדאיגה המתרחשת בשוק הוא השינוי הקיצוני במודל העיסקי של הקבוצות הללו. בעבר, עיקר הפעילות התמקד בכתיבת הנוזקה ושימוש בטכניקות פשוטות על מספר נתקפים גדול בשאיפה שחלק יצליח. אנו עדים לשינוי במודל העיסקי של קבוצה שמייצרת את הכופרה ומנהלת את התשתיות אך פועלת עם ״סוכנים״ אשר אחראים על נושא החדירה לארגון ועל ידי כך גוזרים רווח. זה מאפשר לקבלנים הללו לפתח מנעד גדול של סוגי תקיפות יחד עם שותפים נוספים, לעיתים שותפים אלו הינם אף עובדים שמעוניינים להתנקם בחברה בהם הם מועסקים – מה שמוביל להתקפות מתוך הארגון."

המגזר המותקף ביותר: המגזר הפיננסי, מגזר הבריאות יורד למקום השישי

זה לא סוד שתחום הבנקאות נמצא במוקד תשומת הלב של כנופיות תוכנות הכופר. לאחר בחינת הסגמנט של גודל הארגונים המותקפים בו התברר שהתוקפים מחפשים ארגונים גדולים, בהם נמצא הכסף הגדול, מה יותר מושך מהמגזר שזו ליבת פעילותו. לעובדה זו ניתן להוסיף את ההבנה כי ככל ששוק המטבעות הקריפטוגרפיים תופס תאוצה, כך כנופיות הכופר מוצאות בו יותר עניין והזדמנות להשיג רווחים גדולים ומהירים. יחד עם המגזר הפיננסי גם מגזרי הממשלה מהווים יעד מועדף ככל שמתעצמים סכסוכים בין מדינות, זאת כאשר התקפות על ארגונים במגזר הטכנולוגי תופסות את המקום השלישי. תעשיית הבריאות, שהייתה בעבר יעד חם במהלך המגפה ולאחריה, ירדה למקום השישי.

בבחינה לפי קבוצות התקיפה מגלה הדו"ח כי Conti ו-BlackCat הינן חלק ממשפחות תוכנות הכופר המובילות במגזרים המותקפים ביותר במשך כל הרבעון, זאת למעט המגזר הטכנולוגי בחודש פברואר כאשר Akira, Egogen ו-Phobos היו הפעילות ביותר.

המדינה המותקפת ביותר: טורקיה

המחקר של יחידת מודיעין האיומים של Trend Micro מלמד כי טורקיה נפגעה 6,310 פעמים במונחים של זיהוי קבצי תוכנות כופר וקובצי כופר, מספר המהווה 14.6% מסך הגילויים ברבעון הראשון של 2024.

ארה"ב נמצאת במקום השני עם 5,052 זיהויים, שהם 11.7% מסך המתקפות שהתגלו. ארה"ב החזיקה בעבר בתואר המפוקפק של המדינה שנמצאת במקום הראשון של התקפות מוצלחות המבוססות על תוכנות כופר כשירות (RaaS).

צמודה לארה"ב נמצאת גרמניה עם 11.3% מהגילויים ברבעון. יפן וכווית משלימות את חמש המדינות המובילות על הכוונת של שחקני תוכנות כופר ברבעון הראשון של 2024.

המלצות יחידת מודיעין האיומים של Trend Micro: הקדימו תרופה למכה עם גישה פרואקטיבית לאבטחת הארגון

מתקפות תוכנות כופר אולי התחילו לאט ב-2024. יתכן וקיימת השפעה על פרסומים שגורמים בינלאומיים ביצעו כדי לחשוף את חברי חלק מהקבוצות מוקדם יותר השנה. אבל הנתונים הקיימים מרמזים על כך שהשחקנים במגרש מתקפות הכופר מתארגנים מחדש, מתחמשים מחדש ואולי מתכוננים לקמפיינים מתוחכמים, חמורים וממוקדים יותר בחודשים הקרובים.

ארגונים יכולים להפחית את הסיכון למתקפות כופר על ידי אימוץ דפוס חשיבה פרואקטיבי של אבטחת סייבר ויישום שיטות העבודה המומלצות הבאות לאבטחה:

- אימות רב-גורמי (MFA). יישום מדיניות המחייבת עובדים שניגשים לנתוני החברה או מאחסנים אותם במכשירים שלהם לאפשר MFA כשכבת הגנה נוספת למניעת גישה לא מורשית למידע רגיש.

- גיבוי הנתונים. גיבוי נתונים לפי "כלל 3-2-1" כדי להגן על הקבצים החשובים. כלל זה אומר כי יש ליצור לפחות שלושה עותקי גיבוי בשתי תבניות קובץ שונות, כאשר עותק אחד מאוחסן מחוץ לאתר.

- שמירה על עדכניות המערכות. עדכון היישומים, מערכות ההפעלה וסוגי התוכנה האחרים ברגע שספקים ומפתחים משחררים תיקונים. פעולה זו ממזערת את ההזדמנויות של שחקני תוכנות כופר לנצל חולשות המאפשרות פריצות למערכת.

- אימות הודעות דוא"ל לפני פתיחתן. הכשרת העובדים להכיר את שיטות הפעולה של התוקפים בדוא"ל כדי שיידעו כיצד לזהות ולהימנע ממתקפות.