מתקפות סייבר

הגירה שלילית: Svpeng חוצה את האוקיאנוס כדי לגבות כופר מאמריקאים

מעבדת קספרסקי זיהתה לאחרונה בארה"ב ובבריטניה פעילות של קוד זדוני למובייל בשם Svpeng, המשלב יכולות של קוד זדוני פיננסי לצד יכולות סחיטת דמי כופר. זו הפעם הראשונה ש- Svpeng, סוס טרויאני ידוע ברוסיה לגניבת כסף, מפנה את תשומת ליבו לשווקים חדשים.

כרגע, קוד זדוני זה, שכנראה מגיע ממקור רוסי, אינו גונב הרשאות כניסה. אך זה כנראה רק עניין של זמן, מפני ש- Svpeng הוא תצורה נגזרת של טרויאני ידוע הפועל ברוסיה, שעיקר הפעילות שלו מתמקדת בגניבת כספים. בנוסף, הקוד של הטרויאני מכיל אזכורים לשיטת Cryptor שעדיין לא הופעלה, כך שסביר להניח כי בקרוב הוא יפעילה לצורך הצפנת קבצים. במקרה זה, Svepng יהפוך לקוד הזדוני המפורסם השני עם יכולת זו, אחרי הופעת Pletor במאי 2014.

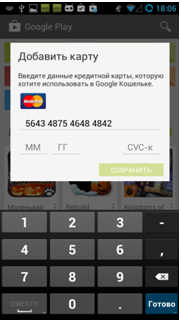

הטרויאני בודק את מכשיר המשתמש ומחפש אחר רשימה של אפליקציות פיננסיות – כנראה לצורך שימוש עתידי, אז הוא יתחיל לגנוב סיסמאות של שירותי בנקאות מקוונים, כפי שהוא עושה עם חשבונות בנק ברוסיה. ה- Svpeng בגרסתו האנגלית בודק את קיומן של אפליקציות בנקאיות במכשיר המשתמש ולאחר מכן הוא נועל את מסך המכשיר הנייד עם איום בצורת מכתב התראה על ענישה מה- FBI, כשהוא דורש 200$ בצורת כרטיסי MoneyPak של Green Dot.

על פי נתוני מעבדת קספרסקי, יותר מ- 91% מההתקפות מכוונות למשתמשים דוברי אנגלית בארה"ב ובריטניה. ה- 9% אחוז הנותרים מכוונים להודו, גרמניה ושוויץ. ההערכות הן כי בקרוב עלול הטרויאני להתגלות במדינות דוברות אנגלית נוספות ואף בשפות נוספות.

"בלתי אפשרי להדוף התקפה של Svpeng אמריקאי אם למכשיר הנייד אין פתרון אבטחת מידע – הקוד הזדוני חוסם את המכשיר לחלוטין ולא קבצים נפרדים כפי שעושה ה- Cryptolocker. אם זה קורה למכשיר, אין כמעט מה לעשות. התקווה היחידה לפתיחת המכשיר היא אם המכשיר נפתח לשינויים (Rooted) עוד לפני ההדבקה. אז הוא יפתח ללא מחיקת הנתונים. אפשרות נוספת להסרת הטרויאני אם הטלפון לא נפתח לשינויים, היא לבצע אתחול במצב בטוח ולמחוק את כל הנתונים במכשיר, בעוד כרטיסי SIM ו- SD יישארו ללא פגע", אומר רומן ינוצ'ק, אנליסט קוד זדוני בכיר במעבדת קספרסקי.

מוצרי מעבדת קספרסקי מזהים את Svpeng כ- Trojan-Banker.AndroidOS.Svpeng.a

מוצרי מעבדת קספרסקי למשתמשים פרטיים ועסקיים מכילים טווח של טכנולוגיות למניעת סוגים שונים של התקפות קוד זדוני, כולל אלו שתוכננו כדי לגנוב מידע חסוי או פיננסי, או להצפין קבצים חשובים כדי לגבות דמי כופר.