מתקפות סייבר

הטפיל: Lurk רכב על גבי תוכנת הגישה מרחוק Ammyy Admin כדי לחדור למחשבים

במהלך מחקר לגבי הטרויאני לבנקאות Lurk, מצאו מומחי האבטחה של מעבדת קספרסקי כי העבריינים מאחורי הקוד הזדוני השתמשו בתוכנה הנפוצה ammyy admin כדי להדביק מחשבים. משתמשים אשר התקינו את התוכנה לגישה מרחוק מהאתר הרשמי של המפתח (ammy.com) זכו להתקין יחד איתה גם את הקוד הזדוני ללא ידיעתם.

כנופיית Lurk נעצרה ברוסיה בתחילת יוני 2016 כשהיא משתמשת בטרויאני רב שכבתי הקרוי באותו השם. באמצעותו, הם הצליחו לפי הדיווחים לגנוב 45 מיליון דולר (3 מיליארד רובל) מבנקים, גופים פיננסים אחרים ועסקים במדינה.

כדי להפיץ את הקוד הזדוני הם עשו שימוש בטכניקות זדוניות שונות, כולל התקפה מסוג "בור השקיה" (watering hole) – כאשר אתר לגיטימי נפרץ ומודבק בכלי פריצה אשר בשלב הבא ידביקו את מחשב הקורבן בקוד הזדוני. אחת הדוגמאות למתקפת "בור השקייה" של Lurk מעניינת במיוחד, מכיוון שהיא אינה מערבת כלי פריצה אלא מתבססת על תוכנה לגיטימית.

במהלך הרצת ניתוח טכני של Lurk, הבחינו מומחי מעבדת קספרסקי בתבנית מעניינת – אצל קורבנות רבים של הקוד הזדוני הותקן במחשב כלי שולחן עבודה מרחוק בשם Ammyy Admin. כלי זה היה פופולרי מאוד בקרב מנהלי מערכות, כשהוא מאפשר להם לעבוד עם תשתית ה- IT הארגונית מרחוק. אבל מה הקשר בין הכלי והקוד הזדוני?

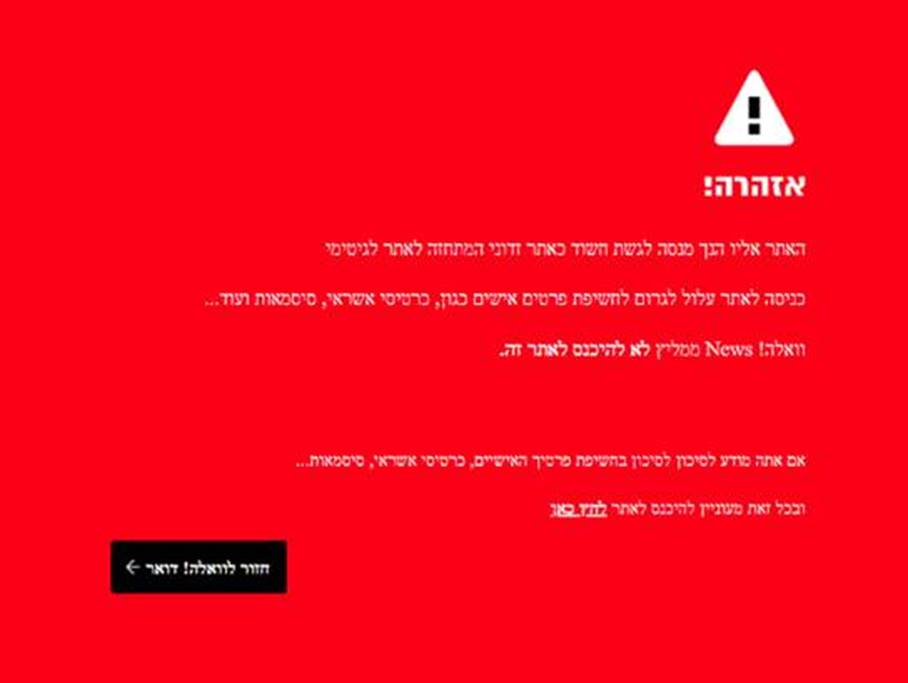

כדי לקבל תשובה לשאלה זו מומחי קספרסקי פנו לאתר הרשמי של Ammyy Admin וניסו להוריד את התוכנה. הם הצליחו, אבל ניתוח התוכנה באתר הראה כי יחד עם הכלי הלגיטימי לגישה מרחוק ירד גם הסוס הטרויאני Lurk. דרך החשיבה מאחורי אסטרטגיה זו ברורה: סביר להניח כי הקורבן לא ישים לב להתקנת הקוד הזדוני מפני שמטבעו, פתרונות אנטי וירוס מתייחסים לכלי הגישה מרחוק כסוג של איום. בידיעה כי מומחי IT בעסקים לא תמיד מקדישים תשומת לב מספקת להתראות של פתרונות אבטחה, רבים מהם יתייחסו להתראה זו של פתרון האנטי וירוס כשגויה. כתוצאה מכך, משתמשים רבים לא זיהו כי הקוד הזדוני הורד והותקן במחשבים שלהם.

על פי נתוני מעבדת קספרסקי, הטרויאני Lurk הופץ באמצעות אתר ammy.com מאז תחילת פברואר 2016. חוקרי החברה מאמינים כי התוקפים השתמשו בנקודת תורפה במערכת האבטחה של אתר Ammy Admin, במטרה להוסיף את הקוד הזדוני לקובץ ארכיב ההתקנה של התוכנה לגישה מרחוק. מומחי מעבדת קספרסקי הודיעו לבעלי האתר לגבי האירוע מיד לאחר זיהויו, ונראה כי הבעיה תוקנה.

עם זאת, בתחילת אפריל 2016, גרסה נוספת של הטרויאני Lurk נרשמה באתר של Ammyy. הפעם היו מפיצי הקוד הזדוני מעט יותר מתוחכמים ה- הם החלו להפיץ טרויאני מעודכן מעט, אשר בדק באופן אוטומטי האם מחשב הקורבן הוא חלק מרשת ארגונית. הקוד הזדוני הותקן רק אם זוהתה רשת ארגונית, דבר שהפך את המתקפה לממוקדת יותר.

מומחי מעבדת קספרסקי דיווחו על פעילות חשודה זו פעם נוספת וקיבלו את תגובת החברה כי הבעיה נפתרה. עם זאת ב-1 ביוני, 2016 זוהה גם הטרויאני Fareit, קוד זדוני חדש נוסף, אשר הושתל באתר, כשהפעם נועד לגנוב מידע אישי של משתמשים. הדבר דווח לבעלי האתר. כרגע האתר אינו מכיל קוד זדוני זה.

"שימוש בתוכנה לגיטימית למטרות פשיעה היא דרך יעילה להפיץ קוד זדוני. קודם כל, מכיוון שהעבריינים בונים על תחושת הביטחון השגויה של משתמשים לגבי תוכנה לגיטימית שהם מורידים. כשהם מורידים ומתקינים תוכנה ממפתחים מוכרים, משתמשים אינם חושבים על האפשרות כי מצורף אליה קוד זדוני. הדבר מקל מאוד על העבריינים לקבל גישה למטרות שלהם ומגדיל משמעותית את מספר הקורבנות", מתריע ואסילי ברדינקוב, אנליסט קוד זדוני, מעבדת קספרסקי.