אבטחת מידע ארגונית

נחשפה פעילות ריגול – אוקטובר האדום

התוקפים, ככל הנראה ממוצא רוסי, יצרו קוד זדוני ייחודי וגמיש במיוחד, המאפשר לגנוב נתונים ומידע גיאופוליטי ממחשבים, ציוד תקשורת ארגוני, טלפונים חכמים ומדיה נתיקה

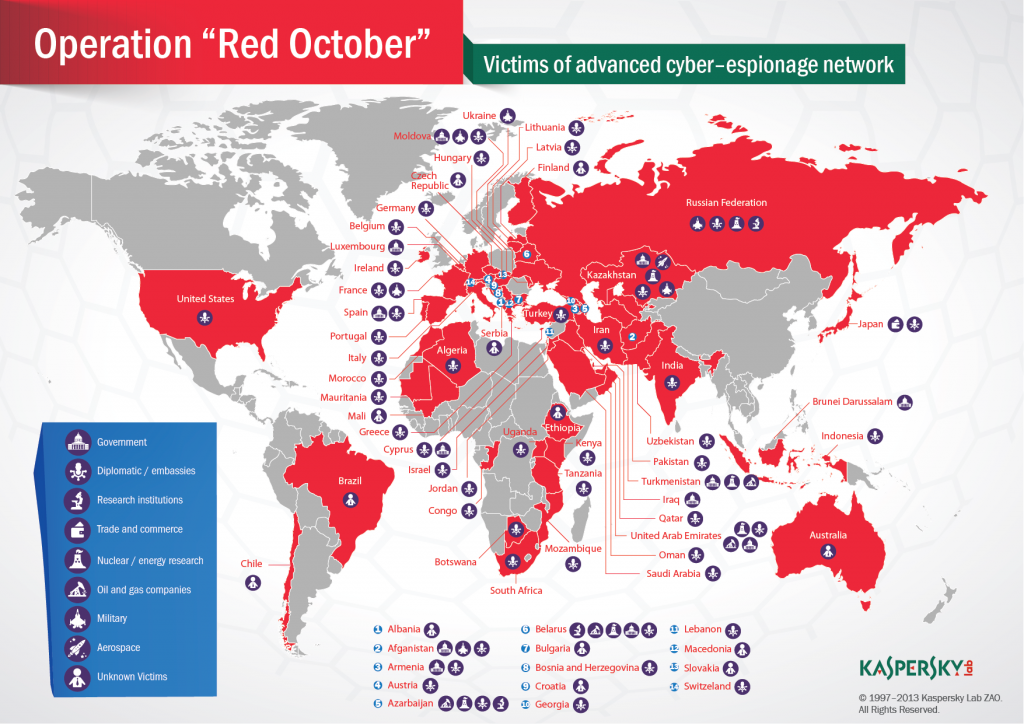

מעבדת קספרסקי מכריזה היום על איתורו של אוקטובר האדום – קמפיין ריגול מקוון, המתמקד בארגונים דיפלומטיים, גופים ממשלתיים וגופי מחקר מדעי. פעילות הריגול התפרסה על פני 5 שנים לפחות, והתמקדה במדינות במזרח אירופה, רפובליקות חבר העמים ומדינות במרכז אסיה, אולם בין הנפגעים היו גם ארגונים במדינות מערב אירופה וצפון אמריקה. המטרה העיקרית של התוקפים הייתה לאסוף מסמכים ונתונים מסווגים, לרבות מידע גיאופוליטי, הרשאות גישה למערכות מסווגות ומידע ממכשירי סלולר אישיים, מדיה נתיקה וציוד תקשורת כגון נתבים.

באוקטובר 2012 יזם צוות מומחים של מעבדת קספרסקי חקירה בעקבות שורה של התקפות נגד רשתות מחשבים אשר התמקדו בארגונים בינלאומיים המספקים שירותים דיפלומטיים. במהלך החקירה נחשפה, זוהתה ונותחה רשת מתוחכמת ורחבת היקף של ריגול מקוון. על פי דוח הניתוח של קספרסקי, נכון לינואר 2013, מבצע אוקטובר האדום, הנקרא בקיצור "רוקרה" (Rocra) עודנו פעיל, ולפי העדויות היה פעיל ברציפות לפחות מאז שנת 2007.

ממצאים עיקריים:

רשת הריגול המתקדמת של אוקטובר האדום: התוקפים היו פעילים לפחות מאז שנת 2007, והתמקדו בגופים דיפלומטיים וממשלתיים במגוון מדינות ברחבי העולם, לצד מכוני מחקר, קבוצות אנרגיה ואטום, וארגוני סחר, תעופה וחלל. כחלק מהקמפיין, פיתחו התוקפים קוד זדוני ייחודי, המזוהה כ"רוקרה", שיש לו מבנה מודולרי ייחודי הכולל הרחבות זדוניות, מודולים לגניבת מידע וסוסים טרויאנים מבוססי "דלת אחורית".

התוקפים השתמשו במידע שנשלף מרשתות שנפגעו כאמצעי להשגת הרשאת כניסה למערכות נוספות. לדוגמא, סיסמאות שנגנבו התווספו לרשימה שעליה התבססו התוקפים כדי לנחש סיסמאות או מונחים המאפשרים גישה למערכות אחרות.

כדי לשלוט במחשבים ובמערכות שנפגעו, התוקפים יצרו יותר מ- 60 שמות דומיינים ומספר שרתי אירוח במדינות שונות, כשרובם נמצאים בגרמניה ורוסיה. ניתוח מערכות הפיקוד והשליטה של רוקרה מציג שרשרת של שרתים שלמעשה פועלים כ"פרוקסי" במטרה להסתיר את המיקום של שרת השליטה המרכזי.

מידע שנגנב ממערכות שנפגעו כולל מסמכים עם הסיומות: txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa.. הסיומת acid* מצביעה על התמקדות בתוכנה המסווגת Acid Cryptofiler, הנמצאת בשימוש האיחוד האירופי ונאט"ו.

הדבקה של מערכות

כדי להדביק מערכות, שלחו התוקפים התקפת פישינג ממוקדת אל הקורבן באמצעות דואר האלקטרוני, שכללה "מזריק" טרויאני מותאם אישית. כדי להתקין את הקוד הזדוני ולהדביק את המערכת, כלל הדואר האלקטרוני הזדוני כלל פירצה במערכת אופיס ואקסל של מיקרוסופט. הפירצה שהשתמשו בה בהתקפת הפישינג הממוקדת נוצרה על ידי תוקפים אחרים והופעלה גם במתקפות מקוונות אחרות כולל מצד אקטיביסטים מטיבט והתקפות על גופי צבא ואנרגיה במרכז אסיה. הדבר היחיד שהשתנה במסמך שהשתמשו בו ברוקרה היה הקוד הזדוני המוטמע, שהתוקפים החליפו בקוד שהם פיתחו. חשוב לציין, כי אחת הפקודות בסוס הטרויאני "המזריק" את הקוד הזדוני, שינתה את ברירת המחדל של קוד חלון הפעולה ל- 1251, הנדרש כדי לעבד פונטים קיריליים.

הארגונים המותקפים

מומחי מעבדת קספרסקי השתמשו בשתי שיטות כדי לנתח את המטרות המותקפות. בראשונה הם השתמשו בסטטיסטיקות מרשת האבטחה של קספרסקי (KSN), שירות הגנה מבוסס ענן הנמצא בשימוש קספרסקי, כדי לדווח על טלמטריה ולספק הגנה מתקדמת מפני איומים באמצעות רשימות שחורות וחוקי פעולה. KSN זיהתה את קוד הפריצה שנמצא בקוד הזדוני במהלך 2011, דבר שאפשר למומחי מעבדת קספרסקי לחפש אחר פעילות דומה מצד רוקרה. השיטה השניה ששימשה את מומחי קספרסקי היתה ליצור שרת "יעד מרכזי" שיוכל לנטר מכשירים נגועים המתחברים אל שרתי הפיקוד והשליטה של רוקרה. המידע שהתקבל במהלך הניתוח סיפק שתי דרכים בלתי תלויות להשוואה ואימות של ממצאים.

- סטטיסטיקות KSN: מאות מערכות נגועות ייחודיות זוהו על ידי נתוני KSN, כשהעיקריות היו מספר שגרירויות, רשתות ממשלתיות וארגוניות, ארגוני מחקר מדעי וקונסוליות. לפי נתוני KSN, רוב המערכות שנפגעו וזוהו היו ממוקמות במזרח אירופה, אך נמצאו גם מחשבים שנפגעו בצפון אמריקה ומדינות במערב אירופה, כגון שווייץ ולוקסמבורג.

- נתוני שרת היעד: ניתוח שרת היעד של קספרסקי התבצע מה-2 בנובמבר 2012, ועד ל-10 בינואר 2013. במהלך זמן זה נרשמו יותר מ-55 אלף חיבורים מצד 250 כתובות IP נגועות ב-39 מדינות. רוב החיבורים מכתובות ה- IP שנפגעו הגיעו משווייץ, קזחסטן ויוון.

קוד זדוני רוקרה: ארכיטקטורה ייחודית ופונקציונאליות

התוקפים יצרו פלטפורמה להתקפות מרובות פונקציות, הכוללת מספר הרחבות וקבצים זדוניים שתוכננו כדי לבצע התאמה מהירה להגדרות של מערכות שונות, וכמו כן לבצע קציר של נתונים מהמכונות הנגועות. הפלטפורמה היא ייחודית לרוקרה ולא זוהתה על ידי קספרסקי בפעילות ריגול קודמת. מאפייניה העיקריים כוללים:

- מצב "תחיה מחדש": מודול ייחודי המאפשר לתוקפים להחיות מערכת נגועה. המודול מוטמע כתוסף בתוך התקנות של אדובי רידר ואופיס של מיקרוסופט, ומספק לתוקפים דרך בטוחה להשגת גישה למערכות, אם החלק המרכזי של הקוד הזדוני נחשף ומוסר, או אם המערכת הנגועה מוסיפה עדכון אבטחת מידע. ברגע ששרתי הפיקוד והשליטה חוזרים לפעולה, התוקפים שולחים אל הקורבן מייל עם מסמך ייעודי (PDF או אופיס) המפעיל מחדש את הקוד הזדוני.

- מודול ריגול הצפנה מתקדם: הייעוד המרכזי של מודול ריגול הוא לגנוב מידע. הוא כולל קבצים ממערכות הצפנה שונות, כגון Acid Cryptofiler, שנמצא בשימוש להגנת נתונים מאז קיץ 2011 בגופים הקשורים לנאט"ו, האיחוד האירופי, הפרלמנט האירופי והנציבות האירופית.

- מכשירים ניידים: בנוסף להתקפות המסורתיות על תחנות עבודה, הקוד הזדוני מסוגל לגנוב נתונים ממכשירי סלולר, כגון סמארטפונים (אייפון, נוקיה ומכשירי ווינדוס מובייל). הקוד הזדוני גם מסוגל לגנוב נתוני הגדרות מציוד תקשורת ארגוני, כגון נתבים, מתגים וכן קבצים שנמחקו ממדיה נתיקה.

זיהוי התקפה: בהתבסס על נתונים שנרשמו בשרתי הפיקוד והשליטה, ומספר ממצאים שהושארו בקוד ההפעלה הזדוני, ישנה עדות טכנית חזקה המצביעה על כך כי התוקפים הם דוברי רוסית. בנוסף, קבצי ההפעלה שנמצאו בשימוש התוקפים לא היו ידועים עד לאחרונה, ולא זוהו על ידי מומחי קספרסקי בעבר.

מעבדת קספרסקי, בשיתוף פעולה עם ארגונים בינלאומיים, סוכנויות אכיפת חוק וצוותי תגובת חירום (CERT), ממשיכה לחקור את פעילות רוקרה. מעבדת קספרסקי מודה על הסיוע בחקירה ל- US-CERTו-CERT ברומניה ובבלרוס.

נכון לעכשיו, אותרה נוזקת רוקרה ונחסמה והיא מזוהה על ידי מוצרי קספרסקי תחת הזיהוי ל- Backdoor.Win32.Sputnik.