מתקפות סייבר

קספרסקי חושפת את "המסיכה": פעולת ריגול סייבר מהמורכבות שנראו עד היום

צוות המחקר של מעבדת קספרסקי הכריז על חשיפת "המסיכה" (הידוע גם כ- Careto), שחקן חדש בנוף האיומים אשר מעורב בפעילות ריגול סייבר מאז 2007, לפחות. מה שהופך את המסיכה לקמפיין ריגול מיוחד הוא מורכבות מערך הכלים שהופעל על ידי התוקפים. הוא כולל קוד זדוני מתוחכם מאוד של Rootkit, bootkit, גרסאות למערכות הפעלה Mac OS X ולינוקס, וכנראה גם גרסאות עבור אנדרואיד ו- iOS (אייפד ואייפון).

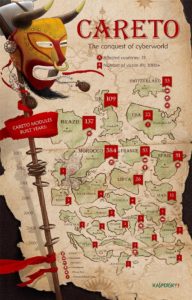

המטרות המרכזיות של פעילות הריגול היו גופים ממשלתיים, משרדים דיפלומטיים ושגרירויות, חברות גז ונפט, ארגוני מחקר ואקטיביסטים. קורבנות של ההתקפה הממוקדת אותרו ב- 31 מדינות מסביב לעולם – במזרח התיכון ואירופה, אפריקה ואמריקה.

היעד המרכזי של התוקפים הוא איסוף של מידע רגיש מהמערכות שנפגעו. אלה כוללים מסמכים משרדיים, ואיתם גם מפתחות הצפנה, הגדרות VPN, מפתחות SSH (זיהוי משתמש מול מערכות SSH) וקבצי RDP (המשמשים מערכות שליטה מרחוק כדי לפתוח קישור אוטומטי למחשב).

"ישנם מספר דברים שגורמים לנו להאמין שפעילות זו יכולה להיות ריגול המגובה על ידי מדינה. בעיקר, זיהינו רמת מקצוענות גבוהה מאוד בצורת העבודה של הקבוצה שמאחורי ההתקפה. מניהול התשתית, דרך הליך סגירת הפעילות, ועד להסתרה מעיניים חטטניות באמצעות חוקי גישה ושימוש בניקוי במקום מחיקה של קבצי לוג. אם לוקחים בחשבון את כל ההיבטים הללו, המשמעות היא שמתקפת ה-APT הזו מורכבת ומתוחכמת יותר גם ממתקפת Duqu מה שהופך אותה לאיום המתקדם ביותר כרגע", אמר קוסטין ריו, מנהל צוות מחקר וניתוח בינלאומי של מעבדת קספרסקי. "רמה שכזו של אבטחת פעילות אינה אופיינית לקבוצות של עברייני סייבר".

חוקרי מעבדת קספרסקי התוודעו ל- Careto בשנה שעברה, כאשר זיהו ניסיון לנצל פירצה של מוצרי החברה אשר תוקנה כבר לפני 5 שנים. הפירצה אפשרה לקוד הזדוני להימנע מגילוי. הזיהוי הוביל לפתיחת החקירה.

הקוד הזדוני יירט את כל ערוצי התקשורת ואסף את המידע החיוני מתוך המערכת הפגועה. הזיהוי שלו הוא קשה מאוד בגלל יכולות חמקניות של rootkit. ה- Careto משתמש במערכת מודולרית מאוד, הוא תומך בתוספים וקבצי הגדרות, המאפשרים לו לבצע מספר גדול של פעולות. בנוסף לפעולות המובנות, המפעילים של Careto יכולים להעלות מודולים נוספים המסוגלים לבצע משימות זדוניות.