מתקפות סייבר

קספרסקי חושפת התקפה חדשה המשתמשת בטוויטר לקבלת פקודות הפעלה

צוות המומחים של מעבדת קספרסקי מפרסם היום מחקר חדש המנתח שורה של אירועי אבטחת מידע הנוגעים לפרצת ה- PDF שהתגלתה לאחרונה ב-Adobe Reader, ומוסיף פרטים אודות תוכנה זדונית ייעודית חדשה בשם מיני דיוק (MiniDuke). פרצת הדלת האחורית של מיני דיוק שימשה במהלך השבוע האחרון להתקפות על מספר גופים ממשלתיים ומוסדות ברחבי  העולם. מומחי מעבדת קספרסקי, בשותפות עם מעבדת CrySys, ניתחו את ההתקפות בפירוט וממצאי החקירה מובאים כאן.

העולם. מומחי מעבדת קספרסקי, בשותפות עם מעבדת CrySys, ניתחו את ההתקפות בפירוט וממצאי החקירה מובאים כאן.

לפי הניתוח של מעבדת קספרסקי, מספר מטרות פרופיל גבוה כבר נפגעו על ידי התקפות מיני דיוק, כולל גופים ממשלתיים באוקראינה, בלגיה, פורטוגל, רומניה, צ'כיה ואירלנד. בנוסף, מספר מוסדות מחקר, וספק שירותי בריאות בארה"ב, נפגעו גם הם, וכן קרן מחקר מובילה בהונגריה.

"מדובר בהתקפת סייבר יוצאת דופן", אמר יוג'ין קספרסקי, מייסד ומנכ"ל מעבדת קספרסקי. "אני זוכר את סגנון תכנות הקוד הזדוני הזה מסוף שנות ה- 80 ותחילת שנות 2000. אני תוהה אם סוג זה של כותבי קוד זדוני היו בתרדמת יותר מעשור, ואז התעוררו פתאום והצטרפו לקבוצה מתוחכמת של גורמי סיכון פעילים בעולם הסייבר. 'זקני השבט' האלה, כותבי עילית של קוד זדוני, היו יעילים מאוד בעבר ביצירת וירוסים מורכבים, והם כעת משלבים את היכולות האלה עם פרצות חדשות המתחמקות ממנגנון "ארגז החול" כדי לתקוף גופים ממשלתיים או מכוני מחקר ברחבי העולם".

מעבדת קספרסקי מצאה כי:

– תוקפי המיני דיוק עדיין פעילים בזמן זה ויצרו קוד זדוני בפעם האחרונה לפחות בתאריך ה- 20 בפברואר, 2013. כדי להפיל קורבנות, התוקפים השתמשו בטכניקות הנדסה חברתית יעילות מאוד, אשר כללו שליחה של מסמכי PDF זדוניים אל המטרות. המסמכים היו רלוונטיים מאוד – וכללו תוכן שנבנה בזהירות וכלל מידע על סמינר זכויות אדם (ASEM) ותוכניות מדיניות חוץ וחברות בנאטו של אוקראינה. קבצי PDF אלה כללו התקפה על פרצות שנמצאו ב- Adobe Reader גרסאות 9, 10 ו- 11, ואשר עקפו את "ארגז החול". נעשה שימוש בערכת כלי עבודה כדי ליצור את הפרצות ונראה כי זו אותה ערכה שהייתה בשימוש בהתקפות האחרות מצד FireEye. אך לפרצות שנעשה בהן שימוש בהתקפות מיני דיוק היו מטרות שונות ונוצר עבורן קוד זדוני מותאם במיוחד.

– ברגע שהמערכת נפרצה, מוריד קבצים קטן מאוד, במשקל 20KB, יורד אל הדיסק של הקורבן. מוריד קבצים זה נבנה בהתאמה מיוחדת עבור מערכת והוא מכיל את הדלת האחורית המתאימה שנכתבה באסמבלר. כאשר מוריד הקבצים נטען לאתחול המערכת, הוא עושה שימוש בשורה של חישובים מתמטיים כדי לקבוע את תביעת האצבע הייחודית של המחשב, ובזמן המתאים הוא עושה שימוש בנתונים כדי להצפין בצורה ייחודית את התקשורת שתתבצע בשלב מאוחר יותר. הוא גם מתוכנת כדי לחמוק מניתוח באמצעות מערך כלים עבור סביבות מסויימות כגון VMware. אם הוא מוצא סממנים אלה, הקוד מופעל בצורה שקטנה בסביבת המחשוב במקום לעבור לשלב נוסף ולחשוף פונקציות נוספות באמצעות פיענוח ההצפנה העצמית. הדבר מצביע כי כותבי קוד זדוני יודעים בדיוק מה אנטי וירוס ומומחי IT עושים כדי לנתח ולזהות את הקוד הזדוני.

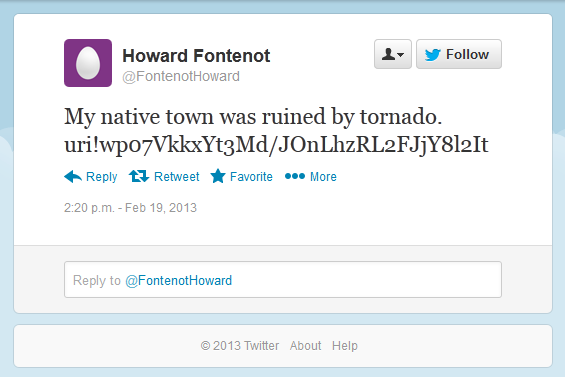

– אם מערכת הקורבן עומדת בהגדרות שנקבעו מראש, הקוד הזדוני ישתמש בטוויטר ויתחיל לחפש אחר ציוצים ספציפיים מצד חשבונות שהוכנו מראש. חשבונות אלה נוצרו על ידי מפעילי מערכת הפיקוד והשליטה של מיני דיוק, והציוצים ישמרו על תגים מסומיים המוצפנים ב- URL עבור הדלת האחורית. ה- URL מספק גישה עבור מערכת הפיקוד והשליטה, אשר יכולה לספק פקודות או להעביר מידע מוצפן עם דלתות אחוריות נוספות באמצעות קבצי GIF המועברים למערכת.

– בהתבסס על הניתוח של מעבדת קספרסקי, נראה כי יוצרי מיני דיוק סיפקו מערכת גיבוי דינאמית, אשר יכולה גם היא לפעול בצורה סמויה. אם טוויטר אינו עובד או החשבונות נסגרו, הקוד הזדוני יכול לעשות שימוש בחיפוש גוגל כדי למצוא נתונים מוצפנים אודות מערכת הפיקוד והשליטה הבאה. המודל הזה גמיש ומאפשר למפעילים לשנות באופן עקבי את הדרך בה הדלת האחורית מושכת פקודות או קוד זדוני נוסף לפי הצורך.

– ברגע שהמערכת שנפגעה מתחברת למערכת הפיקוד והשליטה, היא מקבלת דלת אחורית מוצפנת אשר מסתתרת בתוך קובץ GIF ומוסווה כתמונה המופיעה במכשיר הקורבן. ברגע שהיא יורדת אל המכשיר היא יכולה להוריד דלת אחורית גדולה יותר אשר מפעילה מספר פעולות בסיסיות, כגון העתקת קבצים, העברת קבצים, מחיקת קבצים, יצירת תיקיה, הריגת תהליכים, וכמובן הורדה והפעלה של קוד זדוני חדש.

– הדלת האחורית מתחברת לשני שרתים, אחד בפנמה ואחד בתורכיה, כדי לקבל הוראות מהתוקפים.