מתקפות סייבר

6 ארגונים גדולים בישראל נפלו קורבן למתקפת סייבר חמקנית המתקיימת בזיכרון בלבד

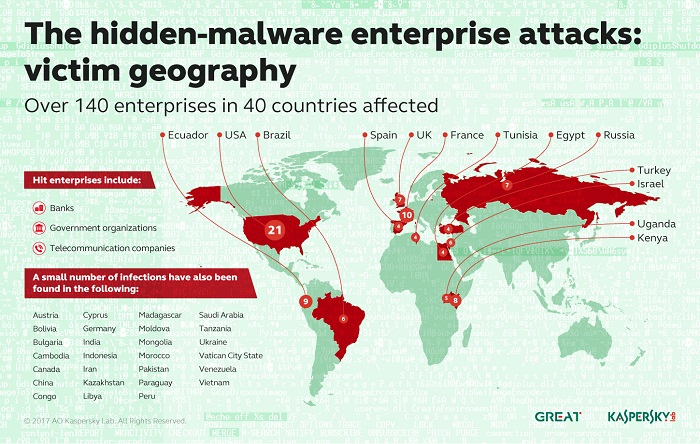

מתקפת קוד זדוני מתוחכם, המתקיים בזכרון בלבד מבלי להשאיר עקבות, אותרה על ידי מעבדת קספרסקי ב- 6 ארגונים גדולים בישראל. בסך הכל בעולם נמצאו 140 ארגונים שנפגעו ב- 40 מדינות – רוב הנפגעים הם בארה"ב, ולאחריה צרפת, אקוודור, קניה ובריטניה.

בסוף 2016, יצרו מספר בנקים קשר עם חוקרי מעבדת קספרסקי אשר מצאו בשרתי הבנקים תוכנה לבדיקות חדירה בשם Meterpreter, שכבר משמשת למטרות זדוניות, ואשר לא הייתה אמורה להימצא שם. מעבדת קספרסקי חשפה כי קוד Meterpreter שולב עם מספר סקריפטים לגיטימיים של PowerShell וכלים אחרים. השילוב בין הכלים הותאם כדי ליצור קוד זדוני אשר יכול להתחבא בזיכרון ולאסוף סיסמאות של מנהלי מערכת מבלי להתגלות, כך שהתוקפים יוכלו לשלוט מרחוק במערכות הקורבן.

גישה משולבת זו מסייעת למנוע זיהוי על ידי טכנולוגיות של "רשימות לבנות" והיא מקשה על חשיפת פרטי ההתקפה. התהליך הרגיל שמבצע חוקר במהלך תגובה לאירוע הוא לעקוב אחר עקבות ודוגמיות שהושארו ברשת על ידי התוקפים. אך בעוד שנתונים בדיסק קשיח יכולים להישאר זמינים גם שנה אחרי האירוע, עקבות המסתתרים בזיכרון יימחקו באתחול הראשון של המחשב.

בהתקפות אלה התוקפים נשארים בסביבה רק למשך הזמן הנדרש כדי לאסוף מידע חיוני, לפני שהם מוחקים את העקבות שלהם מהמערכת, כשהם את חוקרי הפורנזיקה כמעט ללא מצאים או דוגמיות של קוד זדוני שניתן לעבוד איתם. . למרבה המזל, במקרה זה, המומחים הגיעו אליהם בזמן.

מטרת העל: גישה לתהליכים פיננסים.

במהלך הבדיקה גילתה מעבדת קספרסקי כי התקפות אלה התרחשו בהיקף נרחב: הן פגעו ביותר מ- 140 רשתות ארגוניות במגוון מגזרים עסקיים, כשרוב הקורבנות ממוקמים בארה"ב, צרפת, אקוודור, קניה, בריטניה ורוסיה, וגם בישראל. בסך הכל, נרשמו הדבקות ב- 40 מדינות.

לא ידוע מי עומד מאחורי ההתקפות. השימוש בקוד פתוח לפריצה, השימוש בכלים נפוצים של חלונות והדומיינים שאינם מוכרים, מקשים מאוד על היכולת לקבוע מי הקבוצה האחראית להתקפות – קשה אף לקבוע האם מדובר בקבוצה יחידה או מספר קבוצות החולקות את אותם הכלים. קבוצות ידועות שנקטו בגישות דומות בעבר הן GCMAN ו- Carbanak.

"הנחישות של התוקפים להסתיר את הפעילות שלהם ולהפוך את הזיהוי והתגובה לאירוע לקשים בהרבה, מסבירה את המגמה האחרונה של שימוש בטכניקות נוגדות פורנזיקה ושל קוד זדוני מבוסס זיכרון. זו הסיבה שחקירת זיכרון הופכת לחיונית לצורך ניתוח קוד זדוני והמרכיבים שלו. באירועים מיוחדים אלה התוקפים השתמשו בכל שיטה אפשרית נגד פורנזיקה, כשהם מראים כיצד אין צורך באף קובץ של קוד זדוני לצורך חילוץ מוצלח של נתונים מהרשת, וכיצד השימוש בכלים לגיטימיים ובקוד פתוח הופכים את ייחוס ההתקפה לכמעט בלתי אפשרי", אמר סרגיי גולבנוב, חוקר אבטחה ראשי, מעבדת קספרסקי.

התוקפים עדיין פעילים, וחשוב לציין כי זיהוי של התקפות כאלה אפשרי רק ב- RAM, ברשת וברג'יסטרי – ומכאן שבמקרים כאלה השימוש בחוקי Yara על סריקה של קבצים זדוניים אינו אפשרי.

נתונים על החלק השני של הפעילות, המראים כיצד התוקפים הטמיעו טקטיקות ייחודיות למשיכת כסף דרך כספומטים, יוצגו על ידי סרגיי גולבנוב ואיגור סומנקוב, בוועידת האנליסטים לאבטחת מידע (SAS), שתיערך בין ה- 2 ל- 6 באפריל, 2017.

מוצרי מעבדת קספרסקי מזהים בהצלחה פעולות המשתמשות בטקטיקות, בטכניקות ובתהליכים המוזכרים לעיל. מידע נוסף אודות סיפור זה וחוקי Yara לצורך אנליזה, ניתן למצוא בבלוג Securelist.com