מתקפות סייבר

Silence מנצלת פריצה לארגונים פיננסים כדי ללכוד את הקורבן הבא

בספטמבר 2017 זיהו חוקרי מעבדת קספרסקי סדרה של התקפות ממוקדות כנגד 10 ארגונים פיננסים לפחות במספר מדינות, לרבות רוסיה, ארמניה ומלזיה. הפגיעות בוצעו על ידי קבוצה חדשה בשם Silence המפעילה מספר טכניקות הדומות לגורם איום מוכר אחר – קבוצת Carbanak. המתקפות עדיין נמשכות

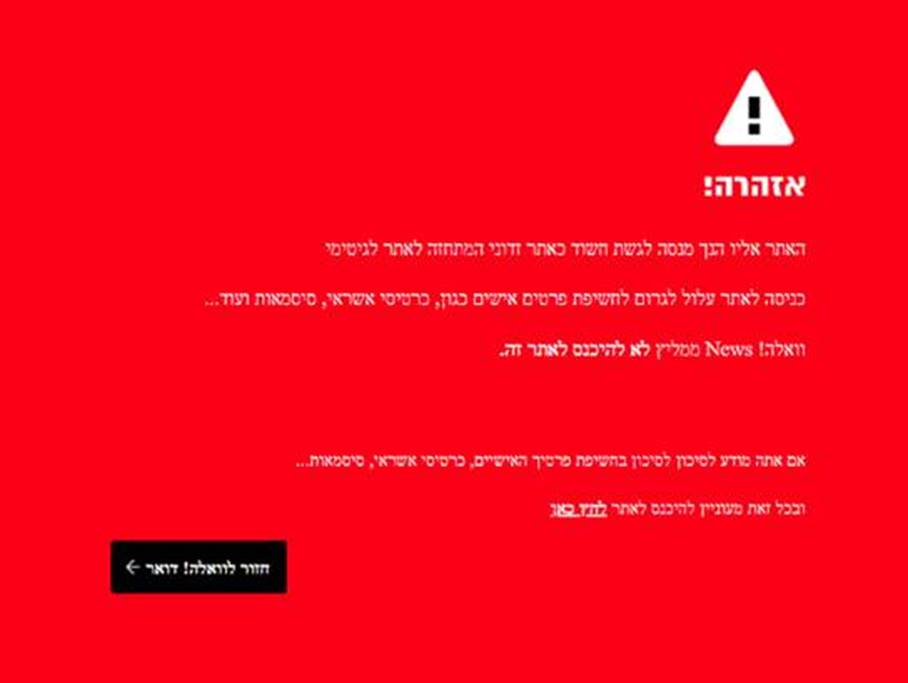

מעניין לציין כי העבריינים מנצלים את התשתית של הגופים הפיננסים שכבר הודבקו כדי ליזום התקפות חדשות, כשהם שולחים הודעות מכתובות של עובדים אמיתיים אל הקורבן הבא, יחד עם בקשה לפתוח חשבון בנק. באמצעות שיטה זו, העבריינים מבטיחים כי מקבל ההודעה לא יחשוד בהדבקה שבוצעה.

Silence מצטרפת לרשימת קבוצות התקיפה ההרסניות והמורכבות ביותר, בה חברות Metel, GCMAN ו- Carbanak, אשר ביצעו גניבות של מיליוני דולרים מגופים פיננסים. רוב תקיפות הסייבר האלה מתבססות על טכניקה מסויימת: השגת גישה קבועה לרשתות בנק פנימיות למשך תקופות ארוכות, ניטור של הפעילות היומיומית, למידת הפרטים של כל רשת בנק נפרדת, וכשהזמן המתאים מגיע, שימוש בידע שנצבר כדי לגנוב כסף רב ככל הניתן.

זהו גם המקרה של הטרויאני Silence- אשר חודר לתשתית הקורבן דרך מתקפת פישינג ממוקדת. הקבצים הזדוניים המצורפים להודעות הפישינג הם מתוחכמים למדי, וברגע שהקורבן פותח אותם, נדרשת בדיוק הקלקה אחת כדי להפעיל רצף של הורדות – ובסופו של דבר הפעלה של המטען. באמצעות התקשורת הנוצרת עם שרת הפיקוד והשליטה נשלח ה- ID של המכונה הנגועה, מתבצעת הורדה והפעלה של המטען הזדוני, וניתן לבצע מספר משימות, כגון הקלטת המסך, העלאת נתונים, גניבת הרשאות, שליטה מרחוק ועוד.

כאשר עברייני סייבר משיגים גישה קבועה לרשת הם מתחילים לחקור אותה. קבוצת Silence מסוגלת לנטר את פעילות הקורבן, כולל ביצוע צילומים של מסך הקורבן, הזרמה של וידאו בזמן אמת של כל פעילויות הקורבן, ועוד. כל המאפיינים משרתים מטרה אחת: להבין את שגרת הפעילות היומית של הקורבן, ולהשיג מידע מספיק שיאפשר לו בסופו של דבר לגנוב כסף. תהליך מסוג זה דומה מאוד לטכניקה של Carbanak.

בהתבסס על ממצאי שפה שאותרו במהלך המחקר של הרכיבים הזדוניים במתקפה זו, מסיקים חוקרי מעבדת קספרסקי כי העבריינים שמאחורי הפעילות הם דובר רוסית. "הטרויאני Silence הוא דוגמה נוספת למעבר של עברייני הסייבר ממתקפות על משתמשים למתקפות ישירות על בנקים. אנו רואים שיותר ויותר פושעי סייבר עוברים להתקפות בסגנון APT. מה שמאוד מדאיג הוא שכתוצאה מהפעילות בצללים, התקפות אלה יכולות להצליח ללא קשר לארכיטקטורה השונה של כל בנק", אמר סרגיי לוצקין, מומחה אבטחה במעבדת קספרסקי.