מובייל

חשבתם לשלם דרך הסמארטפון? איומים פיננסים לניידים מדורגים בין 10 התוכנות הזדוניות המובילות ב-2015

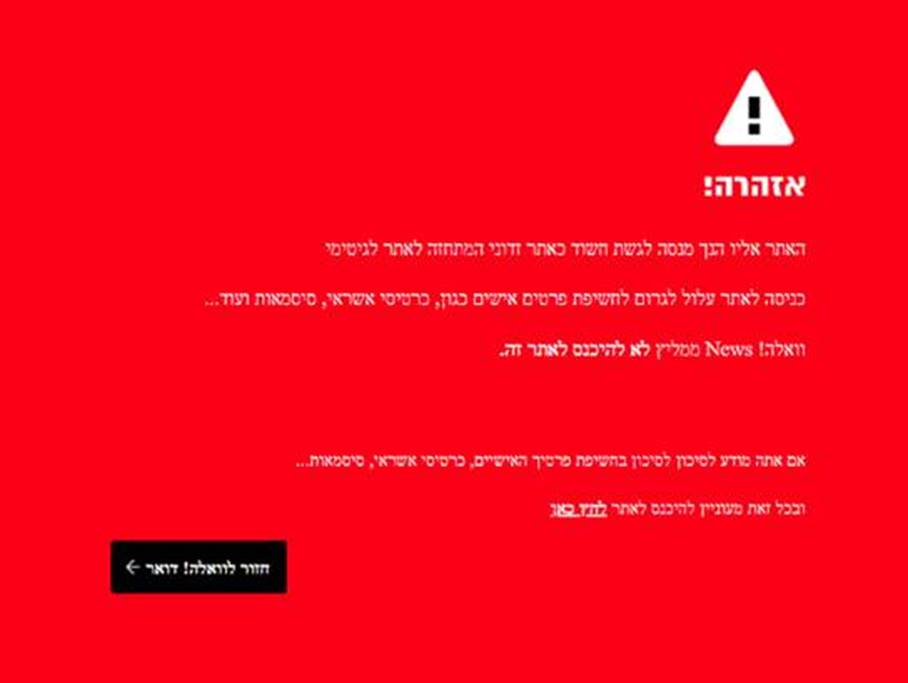

כנראה שלא לחינם מזהירים אותנו כל הזמן על מנת שנגן על הטלפונים הניידים שלנו. דו"ח הסטטיסטיקה המקיף של מעבדת קספרסקי לשנת 2015 מציג מגמה חדשה: בפעם הראשונה אי פעם, איומים פיננסים לניידים מדורגים בין 10 התוכנות הזדוניות המובילות שנועדו לגנוב כסף. שתי משפחות של טרויאנים ניידים לבנקאות – Faketoken ו- Marcher – נכללו ברשימת 10 הטרויאנים המובילים לבנקאות ב- 2015. מגמה מדאיגה נוספת שיש לציין השנה, היא התפוצה המהירה של כלים לגביית דמי כופר. מעבדת קספרסקי זיהתה אותם ב- 200 מדינות ואזורים במהלך 2015.

כנראה שלא לחינם מזהירים אותנו כל הזמן על מנת שנגן על הטלפונים הניידים שלנו. דו"ח הסטטיסטיקה המקיף של מעבדת קספרסקי לשנת 2015 מציג מגמה חדשה: בפעם הראשונה אי פעם, איומים פיננסים לניידים מדורגים בין 10 התוכנות הזדוניות המובילות שנועדו לגנוב כסף. שתי משפחות של טרויאנים ניידים לבנקאות – Faketoken ו- Marcher – נכללו ברשימת 10 הטרויאנים המובילים לבנקאות ב- 2015. מגמה מדאיגה נוספת שיש לציין השנה, היא התפוצה המהירה של כלים לגביית דמי כופר. מעבדת קספרסקי זיהתה אותם ב- 200 מדינות ואזורים במהלך 2015.

האיומים הפינננסים הבשילו

ב- 2015 שתי משפחות של טרויאנים ניידים לבנקאות (Faketoken ו- Marcher) הופיעו בדירוג 10 האיומים הפיננסים המובילים. התוכנות הזדוניות השייכות למשפחת Marcher גונבות פרטי תשלומים ממכשירי אנדרואיד.

תוכנות המשתייכות למשפחת Faketoken פועלות בשיתוף טרויאנים למחשב. המשתמש מתומרן כדי להתקין אפליקציה במכשיר החכם שלו, שהיא למעשה טרויאני המיירט קוד אימות חד פעמי (mTAN). לאחר שהדביקה את המכשיר, משפחת Marcher של טרויאנים לבנקאות מבצעת מעקב אחר הפעלה של שתי אפליקציות בלבד – אפליקציה לבנקאות ניידת של בנק אירופאי ו- Google Play. אם משתמש מפעיל את Google Play, ה- Marcher מציג חלון עם הודעה מזויפת המבקשת את פרטי האשראי, אשר מועברים למפעילי ההונאה. אותה שיטה משמשת את הטרויאני אם המשתמש מפעיל אפליקציית בנקאות.

"השנה עברייני הרשת ממקדים זמן ומשאבים בפיתוח תוכנות פיננסיות זדוניות למכשירים ניידים. זה לא מפתיע לאור העובדה שמיליוני אנשים בעולם משתמשים כעת במכשירים החכמים שלהם כדי לשלם עבור שירותים ומוצרים. על פי המגמות הנוכחיות, אנו מעריכים כי בשנה הבאה תוכנות זדוניות לבנקאות ניידת תהיינה אחראיות לחלק גדול אף יותר מהפעילות", אמר יורי נמסטינקוב, חוקר אבטחה בכיר בצוות המחקר והניתוח הגלובלי של מעבדת קספרסקי.

במקביל, פשיעת סייבר "מסורתית" לעולם הפיננסי לא דעכה: "פתרונות מעבדת קספרסקי חסמו ב- 2015 בסך הכל כמעט שני מיליון (1,966,324) ניסיונות להפעיל קוד זדוני המסוגל לגנוב כסף דרך בנקאות מקוונת במחשבים, מדובר בגידול של 2.8% בהשוואה לשנת 2014 (1,910,520)/

ZeuS מאבד את הכתר

הגרסאות הרבות של משפחת הקוד הזדוני הנפוצה בעולם Zeus, איבדו את ההובלה ל- Dyre/Dyzap/Dyreza. מעל ל- 40% מהתקפות של טרויאנים לבנקאות ב- 2015 בוצעו על ידי Dyreza תוך שימוש בשיטת הזרקת רשת יעילה במטרה לגנוב נתונים ולגשת למערכות בנקאות מקוונות.

מגמות מרכזיות נוספות בפשיעה המקוונת ב- 2015:

- עברייני סייבר המחפשים למזער סיכון ללכידתם עברו מהתקפות קוד זדוני להפצה אגרסיבית של כלי פרסום. ב- 2015, כלי פרסום היו אחראים ל- 12 מ- 20 האיומים המובילים ברשת. כלי פרסום זוהו ב- 26.1% ממחשבי המשתמשים.

- מעבדת קספרסקי גם הבחינה בטכניקות חדשות להסוואת פרצות, shellcodes ומטענים זדוניים, כדי להקשות על זיהוי ההדבקות ואת הניתוח של הקוד הזדוני. עברייני הסייבר משתמשים בעיקר בהצפנת Diffle-Hellman והסתרת חבילות פריצה באובייקטים של Flash.

- עברייני סייבר עשו שימוש פעיל בטכנולוגית האנונימיות של Tor כדי להסתיר שרתי פיקוד, ומשתמשים בביטקוין כדי לבצע עסקאות.

הסיוט הגלובלי של כלי הכופר

ב- 2015, כלי כופר הרחיבו במהירות את נוכחותם על פלטפורמות חדשות. אחת מ- 6 התקפות של כלי כופר מופנית היום למכשיר אנדרואיד, פחות משנה לאחר ההתקפה הראשונה על הפלטפורמה. מומחי מעבדת קספרסקי זיהו שתי מגמות חשובות בכלי כופר במהלך 2015. הראשונה היא שסך המשתמשים שהותקפו בידי כלי הצפנה גדל בכמעט 180 אלף, עליה של 48.3% בהשוואה ל- 2104. שנית, במקרים רבים המצפינים הופכים למרובי מודולים, ובנוסף להצפנה כוללים יכולות שנועדו לגנוב נתונים ממחשבי הקורבנות.

ב- 2015, מוצרי מעבדת קספרסקי:

- חסמו ניסיונות להפעיל קוד זדוני המסוגל לגנוב כסף דרך בנקאות מקוונת בכמעט שני מיליון מחשבים ברחבי העולם. גידול של 2.8% בהשוואה ל- 2014.

- זיהו 4 מיליון אובייקטים ייחודיים בלתי רצויים (איומים מקומיים) וזדוניים, גידול מ- 1.84 מיליון ב- 2014.

- חשפו כי שני שליש (7%) מהמחשבים, הכוננים הקשיחים והמדיה הנתיקה השייכים למשתמשי KSN (רשת האבטחה של מעבדת קספרסקי) ב- 20 מדינות נשאו לפחות אובייקט זדוני אחד. עליה מ- 58.7% ב- 2014.

- זיהו 1.2 מיליארד אובייקטים זדוניים ייחודיים: קוד, כלי פריצה, קבצי הפעלה וכו'. ירידה של 1.4% בהשוואה ל- 2014.

הגיאוגרפיה של התקפות מקוונות

80% מההתקפות שנחסמו על ידי רכיבי האנטי וירוס הגיעו ממשאבים מקוונים הממוקמים ב- 10 מדינות. שלוש המדינות המובילות בהן משאבים מקוונים הכילו קוד זדוני נותרו ללא שינוי מהשנה שעברה: ארה"ב(24.2%), גרמניה (13%), והולנד (10.7%). דירוג זה מראה כי עברייני הסייבר מעדיפים לפעול ולהשתמש בשירותי אירוח במדינות שונות בהן שוק האירוח מפותח היטב.

את הדו"ח המלא ניתן לקרוא כאן.