מתקפות סייבר

גם בלינוקס זה קורה: פירצת דלת אחורית בלינוקס מינט

מאת: עידו נאור

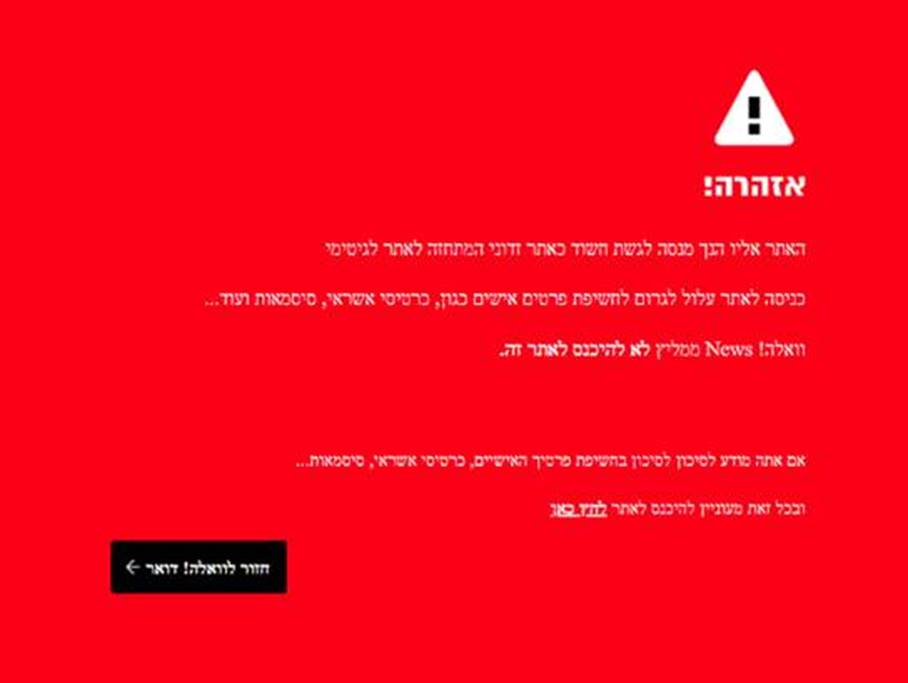

כתבה בבלוג היוצרים של ההפצה לינוקס מינט, לא השאירה מקום לשאלות. נכתב בה שב-20 לפברואר התגלה שינוי בקישורי ההורדה וכל מי שהוריד את ההפצה בעצם הוריד הפצה זדונית המכילה דלת אחורית לשרת התוקף. בעת הורדת ההפצה, במקום הורדה ישירה משרת היוצרים, המשתמש מנותב לשרת הממוקם בבולגריה המשתמש בלינק ישיר להורדת ההפצה הזדונית.

כתבה בבלוג היוצרים של ההפצה לינוקס מינט, לא השאירה מקום לשאלות. נכתב בה שב-20 לפברואר התגלה שינוי בקישורי ההורדה וכל מי שהוריד את ההפצה בעצם הוריד הפצה זדונית המכילה דלת אחורית לשרת התוקף. בעת הורדת ההפצה, במקום הורדה ישירה משרת היוצרים, המשתמש מנותב לשרת הממוקם בבולגריה המשתמש בלינק ישיר להורדת ההפצה הזדונית.

לאחר התקנה של ההפצה לא יורגש דבר בצד המשתמש, אך בצד התוקף תפתח מנהרת רשת המקשרת בין התוקפים למחשב של הקורבן. ביכולתם של התוקפים לשלוט באופן מלא על ההפצה ואף לשלוח קבצים נוספים על מנת להרחיב את ההתקפה. הפירצה שתועדה אופיינה כעדכון חסר במערכת ניהול התוכן וורדפרס. פירצה זו הקנתה לתוקפים שליטה מלאה על תוכן האתר.

חוקרים במעבדת קספרסקי הצליחו להתחקות אחר התוקפים ולגלות שאלו שולטים על הקורבנות דרך שרת שיחות על גבי האינטרנט הנקרא איי.אר.סי

החוקרים מצאו כי בערוץ ייעודי בשם #מינט מוצגים פירוטים נוספים על מספר הקורבנות והפקודות אותן ניתן לבצע. באותו הזמן היו מחוברים לערוץ 50 משתמשים. החוקרים מצאו ארבעה שרתי שליטה נוספים אך לא הייתה דרך לתקשר עימם.

על פי מידע שהתקבל מיוצרי ההפצה, הדלת האחורית מבוססת שפת התכנות סי והקוד נכתב ל/var/lib/man.cy הקוד מתהדר עם העליה של מערכת ההפעלה ומורץ אוטומטית.

בפעולות שרת התקיפה נראה כי התוקפים ניסו לזהות קבצים ומחשבים משותפים במחשבי הקורבנות על מנת לזהות האם מדובר בארגון גדול או שמא משתמש פרטי.

ניתן למצוא עוד פרטים בבלוג של קספרסקי המפרט עוד על הפירצה והתוקפים.

הכותב, עידו נאור, חברת בצוות המחקר והניתוח של מעבדת קספרסקקי