אבטחת מידע ארגונית

יעדי התקיפה העיקריים: אפליקציות Real-Time ופרוטוקולים להעברת קבצים

פאלו אלטו, המתמחה באבטחת רשתות והמיוצגת בישראל על ידי אינוקום מקבוצת אמן, פרסמה לאחרונה תוצאות מחקר שערכה בקרב ארגוני Enterprise. המחקר מספק ניתוח של 26,000 נוזקות שונות שנדגמו מרשתות, לאחר שלא זוהו על ידי תוכנות אנטי-וירוס.

הדוח שפורסם בעקבות המחקר, הנקרא The Modern Malware Review, הוא הראשון לבחון את ההתנהגות של נוזקות בלתי מוכרות במהלך "חייהן", החל מרגע חדירתן לרשת, דרך אופן התנהגותן לאחר ש"הדביקו" רכיבים בארגון, וכלה בתעבורת הרשת החוצה מן הארגון, אותו הן יוצרות.

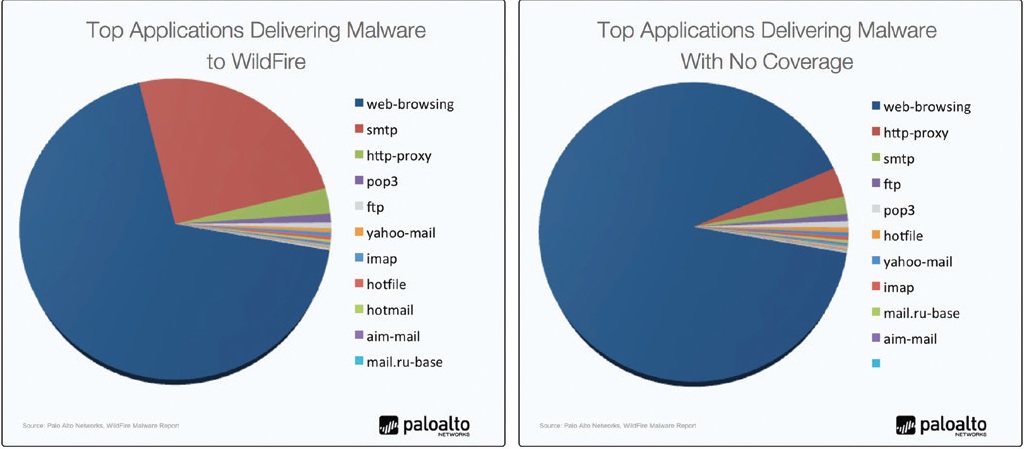

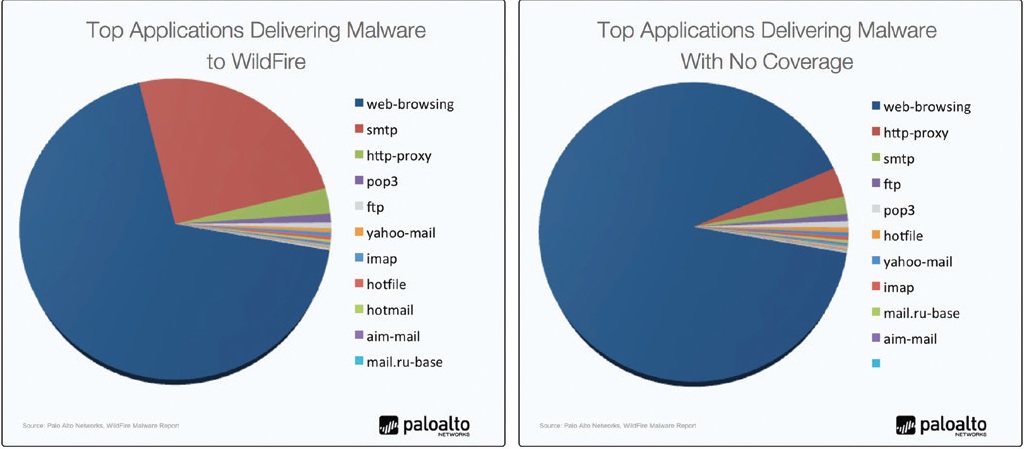

במחקר נמצא, כי 94% מן הנוזקות שלא התגלו על ידי האנטי וירוס חדרו לרשת דרך אפליקציות Real-time, כגון web brwosing או web proxy. כ- 70% מהנוזקות השאירו אמצעי זיהוי בתעבורה או בתוכן שלהן, אותם יכולים לזהות צוותי אבטחת מידע. עוד נמצא, כי 40% מהנוזקות החדשות לכאורה, הן למעשה גרסאות קוד של נוזקות מוכרות, אשר עברו תהליך repackaging.

כן נמצא, ש-FTP הינה דרך אפקטיבית להחדרת נוזקה לתוך הרשת; 95% מהנוזקות שהועברו ב-FTP לא זוהו על ידי פתרונות אנטי-וירוס במשך יותר מ-30 ימים.

הדוח מצביע על כך שנוזקות מודרניות הן חמקמקות, ומותאמות לכך שיישארו בלתי מזוהות בהתקנים של הארגון. הדוח מצא 30 טכניקות שונות באמצעותן חומקות הנוזקות מגילוי, כשמעל למחציתן התמקדו בהתחמקות מאמצעי גילוי ואבטחת מידע.

"לא מספיק רק לזהות את הנוזקות", מציין ציון עזרא, סמנכ"ל מכירות באינוקום, "צורך חשוב יותר הוא להיות במצב בו צוות אבטחת המידע של הארגון מסוגל לנקוט בפעולות ממשיות על מנת לצמצם את הפגיעות של הארגון מפני נוזקות שאולי לא התגלו".

"הדוח יכול להשפיע על מדיניות אבטחת המידע של ארגונים", מוסיף עזרא. "אם, למשל, ידוע שחלק ניכר מהנוזקות החדשות הן גרסאות של נוזקה ישנה הארוזה מחדש, כגון Zeus botnets, צוותי אבטחת המידע יוכלו להיערך בהתאם, לזהותן בקלות רבה יותר ולחסום אותן באופן אוטומטי".

לקריאת הדו"ח המלא – לחצו כאן.