אבטחת מידע ארגונית

מי יפוטר במקרה של פרצה באתר אינטרנט

במקרה של פריצה לאתר אינטרנט, מי יימצא אחראי? צוות הפיתוח? המנכ"ל? הדירקטוריון? סקר חדש של חברת אבטחת המידע WhiteHat בדק את הדברים במסגרת הדוח השנתי שלה בנושא אבטחת אתרי אינטרנט לשנת 2013. זהו הדוח הראשון בתעשייה אשר מאגד מידע על פרצות מעשרות אלפי אתרים ביותר מ- 650 ארגונים, אשר מנוטרים באופן מתמשך על ידי פתרון ה- Sentinal של החברה.

"אבטחת מידע של אתרי אינטרנט היא מטרה בתנועה, וארגונים זקוקים להבין טוב יותר כיצד מאפיינים שונים של מחזור חיי הפיתוח (SDLC) משפיעים על ההיווצרות פרצות חדשות, אשר מותירות את הדלת פתוחה לאיומים שונים", אמר ג'רמיה גרוסמן, מייסד WhiteHat. "דוח זה, המורכב מסקר ומנתוני פרצות באתרים – הוא הראשון בו אנו מאחדים מידע. התוצאות הן בעלות תובנה ומורכבות גבוהה".

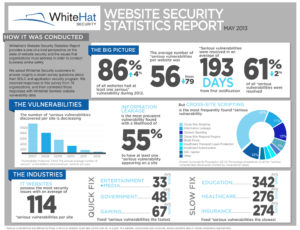

ב- 2012, המספר הממוצע של פרצות באתר אינטרנט המשיך לרדת, מרמה של 79 ב- 2011, ל- 56 ב- 2012. למרות זאת, ב- 86 אחוזים מכל אתרי האינטרנט שנבדקו נמצאה פירצה אחת רצינית לפחות החשפוה להתקפה בכל יום במהלך כל שנת 2012. מתוך הפרצות הרציניות שנמצאו, בממוצע 61 אחוזים נפתרו ו- 18 אחוזים מאתרי האינטרנט היו חשופים לפגיעה במשך פחות מ- 30 ימים ב- 2012. בממוצע, פתרון הפרצות לקח כ- 193 ימים מההתראה הראשונה.

בחלוקה לתעשיות:

– בכל התעשיות, להוציא IT ואנרגיה, נמצאו פחות פרצות במהלך 2012 מאשר בשנים אחרות.

– תעשיית ה- IT חוותה את המספר הגדול ביותר של פרצות לאתר (114)

– אתרי ממשל הכילו את המספר הנמוך ביותר של פרצות עם 8 בממוצע לכל אתר. אחריהם נמצאו הבנקים עם ממוצע של 11 פרצות.

– אתרי בידור ומדיה השיגו את שיעורי הטיפול הטובים ביותר, כש- 81 אחוזים מהפרצות הרציניות נפתרו.

– בשנים שעברו תעשיית הבנקאות השיגה את מספר הפרצות הנמוך ביותר, ופתרה יותר פרצות מכל תעשייה אחרת. השנה, הבנקאות הגיעה במקום השני.

הפרצות הנפוצות ביותר ב- 2012 היו קשורות בדליפת נתונים ו- XSS, אשז זוהו ב- 55 ו- 53 אחוזים מהאתרים.

תהליכי עבודה נכונים לא תמיד מסתיימים באבטחת מידע חזקה יותר

תהליכי עבודה נכונים לא תמיד מסתיימים באבטחת מידע חזקה יותר

בשילוב תוצאות סקר עם נתוני הפרצות, WhiteHouse יכלה לבחון כיצד בקרה על פיתוח התוכנה השפיעה על חוזק אבטחת המידע בשטח. בין הממצאים:

57 אחוזים מהארגונים שנסקרו מספקים רמה מסויימת של הכשרת אבטחת מידע למתכנתים באמצעות מדריך או דרך המכשיר. הארגונים האלה חווים פרצות ב- 40% פחות הנפתרות בקצב מהיר ב- 59 אחוזים. למרות זאת מדובר במהירות תיקון נמוכה ב- 12 אחוזים.

39 אחוזים מהארגונים אמרו שהם מבצעים סוג מסוים של ניתוח קוד סטטי על האפליקציות עליהן מבוססים אתרי האינטרנט. ארגונים אלה חווים 15 אחוזים יותר פרצות, הנפתרות בקצב איטי יותר ב- 26 אחוזים.

55 אחוזים מהארגונים אמרו שהם מפעילים פיירוול אפליקטיבי (WAF) ברמה מסויימת. ארגונים אלה חווים 11 אחוזים יותר פצרות, הנפתרים במהירות נמוכה יותר ב- 8 אחוזים.

ניתן להסיק מהנתונים כי ישנים תהליכי עבודה מומלצים ויעילם, כגון הכשרות אבטחת מידע, בעוד הסטטיסטיקה מראה בבירור כי תהליכים אחרים אינם תמיד מובילים לאבטחת מידע טובה יותר.

רגולציה ותקנות

במקרה בו ארגון חווה פריצה למערכת אות אתר אינטרנט, WhiteHat גילו כי 27 אחוזים אמרו כי הדירקטוריון יימצא אחראי. בנוסף, 24 אחוזים ציינו את פיתוח התוכנה, 19 אחוזים את מחלקת האבטחה, ו- 18 אחוזים את ההנהלה הבכירה. באם הארגון מספק הכשרת אבטחת מידע למתכנתים וגם מבצע ניתוח קוד סטטי, מפתחי התוכנה יימצאו האחראים ביותר במקרה של פריצה.

בנוסף, הנתונים המשולבים מראים כי עמידה בתקנות ורגולציה היא המניע העיקרי של ארגון לפתור פרצות, אבל גם הסיבה הראשית בגללה ארגונים לא פותרים פרצות. במילים אחרות, פרצות נפתרות אם הרגולציה מכתיבה זאת, לעומת זאת אם הדבר לא נדרש, הפרצה נותרת בעיה, על אף הסיכון שנובע מכך.

"המידע הכולל מראה כי ארגונים רבים עדיין לא מבינים כי הם צריכים לעשות משהו לגבי יישום אבטחת מידע. נראה כי ארגונים אלה נוקטים בגישה של 'נחכה עד שמשהו ישתבש' לפי שהם נכנסים לפעולה, אלא אם כן יש מניע של אחריות משפטית", אמר גרוסמן. "הדבר צריך להשתנות, אנו מאמינים כי יש כעת הזדמנות לדור חדש של מובילי אבטחת מידע לצמוח ולהוכיח את עצמם, מתוך הבנה של האתגרים העסקיים ושל אבטחת המידע".