מתקפות סייבר

סימנטק ומיקרוסופט משתפות פעולה להפלת נוזקת ההונאה Bamital

צוות התגובה של סימנטק יחד עם יחידת הפשעים הדיגיטליים של מיקרוסופט שיתפו פעולה בהפלת בוטנט הונאת הקלקה בשם Bamital, במבצע שכונה "Operation b58". המבצע כלל הפלה של שרתים אשר שלטו במאות אלפי מחשבים ללא ידיעת בעליהם.

סימנטק מדווחת כי היא עוקבת אחר כבר משנת 2009, ולצורך הפלת השרתים סיפקה ניתוחים טכניים שכללו הצגה של יכולות הנוזקה, מידע היסטורי וניתוחים של מבנה הפיקוד והשליטה של הנוזקה, כמו גם שיטות תפעוליות בהן השתמשו מפעילי הבוטנט. במהלך הלילה פשטו רשויות החוק בארה"ב על מרכזי-מידע בניו-ג'רזי ווירג'יניה, ושכנעו את מפעילי המרכז להוריד את השרתים שלהם שיושבים בהולנד.

בסימנטק משערים כי בין 300-600 אלף מחשבים נגועים בתוכנה זדונית אשר שיעבדה אותם לבוטנט. ביחד עם מיקרוסופט, מעריכים בסימנטק כי כי ה-Bamital יצר למפעיליו רווחים של לפחות מיליון דולר בשנה.

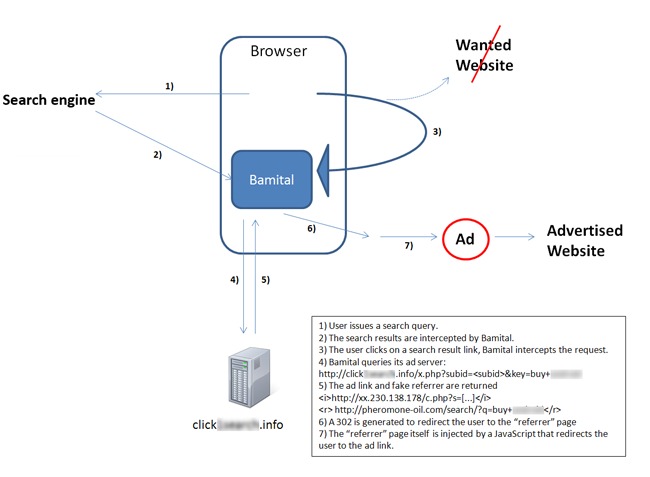

בוטנט ה-Bamital הוא נוזקה שמטרתה העיקרית היא חטיפה של מידע מתוצאות מנועי חיפוש, והפניית ההקלקות על תוצאות אלו לשרת שבו יש למתקיף שליטה ופיקוד. השרת בשליטת המתקיף מפנה את תוצאות החיפושים לאתרים שבבחירת המתקיף. בנוסף, ל-Bamital יש יכולת להקליק על פרסומות ללא ידיעת המשתמש ,וכן להשתיל נוזקות שעוסקות בגניבת זהויות.

מקור הנוזקה הוא בהורדות בלתי רצויות ברשתות P2P, ועל פי בדיקת סימנטק, בתקופה של שישה שבועות בלבד במהלך 2011, זיהה צוות התגובה של החברה 1.8 מיליון כתובות IP ייחודיות אשר תקשרו עם השרת, וממוצע של 3 מיליון הקלקות שנחטפו והוסטו ביום. עם זאת מנתונים חדשים יותר, ניתן לראות כי מספר הבקשות שהגיעו לשרת הזדוני היה הרבה מעל מיליון ביום.

סוג זה של נוזקה מכונה Click Fraud – בו סקריפטים ממוכנים מחקים התנהגות גולשים ומקליקים על פרסומות לרווח כספי. זהו אחד המקורות המרכזיים ביותר לפשעי סייבר. אמנם משתמשי הקצה אינם נפגעים כלכלית, אך כאשר הם מנסים להגיע לאתרים מסוימים, השרת מפנה אותם לאתרים אחרים או לפרסומות. באופן זה, Bamital הסיט משתמשי קצה לפרסומות ותוכן שהם לא התכוונו לחפש.