מתקפות סייבר

חוקר קספרסקי הישראלי עידו נאור איתר פירצה בלינאדין

בנובמבר 2014, חוקרי אבטחה ממעבדת קספרסקי התריעו בפני לינקאדין, הרשת החברתית הגדולה בעולם ליצירת קשרים מקצועיים ועסקיים, על בעיית אבטחה בפלטפורמה שלה, העלולה להוות איום ממשי על 360 מיליון המשתמשים שלה.

בגלל העובדה שהחברה מושכת אליה כל כך הרבה אנשים מקהילת העסקים, הרי שבעיית אבטחה מסוג זה עלולה לסייע לתוקפים להוציא לפועל מתקפות פישינג ממוקדות באופן יעיל מאוד. בין אם על ידי גניבת סיסמאות או ניתוב הקורבן להתקנת סוס טרויאני, קיים פוטנציאל ממשי לניצול ההתקפה בצורה הזו. ניצול נכון עלול להקנות לתוקף גישה מרחוק למחשבי החברה של הקורבן.

לינקאין פעלה לטובת מיגור האיום ומאז כבר הוציאה עדכון לפלטפורמה, המזהה וחוסם את אפשרות הניצול הנ"ל.

"למרות שתכני HTML מסוימים לא היו אמורים להיות זמינים למשתמש ועל אף שהוצאנו תיקון לפגיעות והודנו לחוקרים של מעבדת קספרסקי; אנו סבורים כי יכולת ניצול הפגיעות ע"ג פלטפורמת אימייל מודרנית אינה סבירה." אמר דויד סינץ, מנהל תחום בכיר בזרוע אבטחת המידע של חברת לינקדאין.

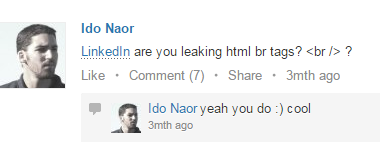

החוקרים מצאו את הפגיעות לאחר ששמו לב כי קיימים שינויים בין האתר לאפליקציית המובייל כאשר מפרסמים תגובה המכילה תווים מסוכנים, על גבי פוסטים אותם פרסמו משתמשים. האינדיקציה השניה אליה שמו לב היא שגיאת המתרגם בצד השרת, אשר החליף הקשה על מקש ה-ENTER באלמנט HTML הנראה כך-<br />. אלמנט זה אכן מסמל ירידת שורה, אך הוא אמור להיות מתורגם למופע שלו ולא לטקסט קריא.

הדבר אמנם עלול להיתפס כדבר זניח, אך מופע קטן שכזה מושך את עיניהם של התוקפים. לאחר בחינת שני המקרים הללו, החוקרים היו משוכנעים שמשהו אינו כשורה. מבחינה של הפלטפורמה במשך מספר שעות, נמצאו מספר עקבות להיתכנות הבעיה, אך אף משתמש לא יחס לכך חשיבות. היה צורך בעין מקצועית ובניסיון מוכח על מנת להרכיב את הפזל הזה. היה צורך לראות את הדברים מעיניו של התוקף.

לאחר מספר ניסיונות להתחקות אחר הבעיה, הצליחו החוקרים להבין כיצד מתנהגת הפלטפורמה ובאילו מקרים, אך לא היה בזה די על מנת להזריק תווים מסוכנים לתוך הפוסט ולעקוף את מנגנון ההגנה מפני פגיעויות שכאלו. סוג הפגיעות שניסו נקרא XSS. ניתן לקרוא עוד על הפגיעות כאן

הסתכלות נוספת על הפלטפורמה הובילה לגילוי מעניין הרבה יותר. הסיבה לשינויים בקידוד היו ברורים יותר. היה זה ניסיון להגיב על פוסט דרך אפליקציית המובייל שהוביל לגילוי.

דרך הדפדפן היה נראה שהפלטפורמה מנתבת את הבקשה למדיום שהופך את הסימן "קטן מ" לסימן %3C, בעוד אותה בקשה דרך אפליקציית המובייל קידדה את אותו התו ל-<. ניסיון מלמד שכנראה קיימים שני מדיומים שונים האחראים לקידוד תווים מסוכנים, או שמה קיימים שני מודולים שונים לפלטפורמה, האחד מנתב את כל התעבורה של אפליקציית המובייל, והשני את התעבורה המגיעה מהדפדפן. כמובן שזה לא עקף את מנגנון ההגנה של הפלטפורמה ולכן היה נראה כי היא אינה פגיעה. או שמא ישנה דרך נוספת?

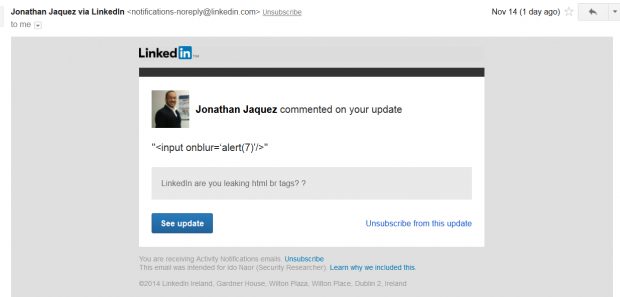

החלק הנוסף שהשלים את הפזל היא העובדה שעבור כל תגובה לפוסט מסוים, כותב הפוסט והמכותבים מקבלים מייל עם הפרטים על עדכון הפוסט עליהם הגיבו. מייל זה נשלח לתיבת המייל שרשומה בפרופיל שלהם. מבט לחשבון המייל של המשתמש, עבור שני המקרים, הראה את שצפו החוקרים במעבדת קספרסקי. שינוי הקידוד לא היה בכדי. ניתן לראות ביתר שאת את שני המקרים:

תגובה אשר פורסמה מאתר האינטרנט ומכילה קוד המומר לטקסט.

תגובה שפורסמה ממכשיר המובייל, מראה את קוד ה-HTML מתורגם ואינו מסונן

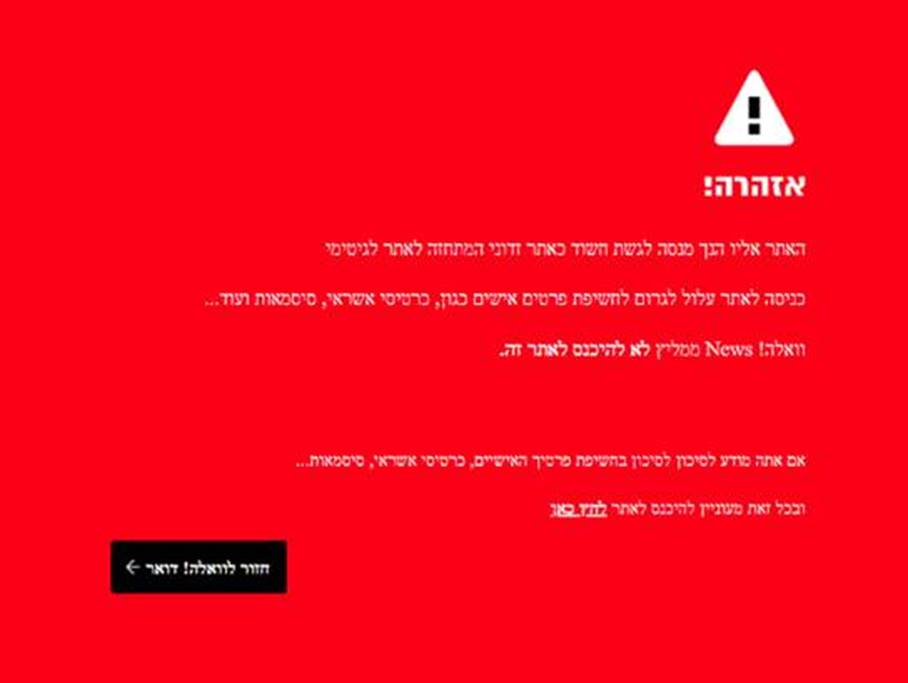

הדוגמה שלהלן הוכיחה שישנם שתי פלטפורמות מייל שונות. הפלטפורמה למובייל אינה מגנה על תוכן אשר הוזן על ידי המשתמש, ומצמידה אותו לגוף המייל כפי שהוא. דבר זה עלול לסייע לתוקף בניתוב הקורבן לשרת מרוחק על מנת להוריד נוזקה מסוימת, או לגרום לו לבצע פעולת הזנת נתונים כלשהי אשר התוקף יוכל לנטר ולגנוב.

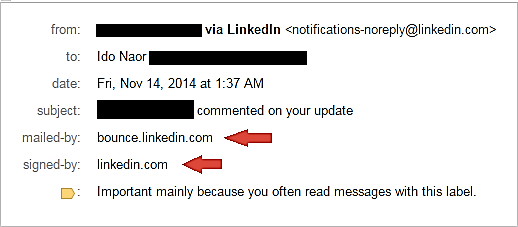

האימייל המוטבע בקוד זדוני מגיע חתום ומאומת ע"י חברת לינקדאין.

היתרון הממשי בסוג כזה של התקפה הוא כמובן עצם העובדה שמדובר במייל מקורי של חברת לינקדאין, אשר מכיל תוכן זדוני. שלא כמו מתקפות אחרות, במתקפה זו אין צורך לאסוף מודיעין על הקורבן. כל המידע העסקי מרוכז בפלטפורמה, ואף תקיפה מרוכזת על עובדי חברה מסוימת עלולה להתבצע ביתר קלות דרך ניצול הפגיעות.

רשתות חברתיות נחשבות למטרה גדולה מאוד עבור האקרים. חברות באופן כללי נחשפות להתקפות "כובע לבן" על ידי האקרים על בסיס יומי. לעיתים קרובות מאוד גם נשלחות התרעות לחברות על פגיעויות שנמצאו. ממש כפי שזו דווחה. אך מה אם האקר מוצא פגיעות כזו ואינו מוכן לשתף אותה? או גרוע מכך, הוא משתף אותה עם בעלי אינטרסים.

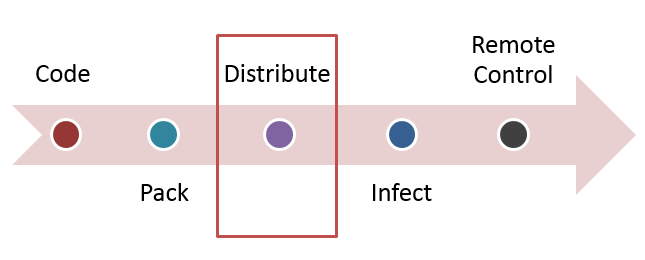

בין אם זה על מנת לייצר הפסד לתאגיד או לטובת רווח כלכלי, פגיעות כזו יכולה להיות שווה הרבה בשווקים מסוימים. אם נסתכל על התרשים הבא, נוכל להעריך כיצד פגיעות אבטחה שכזו עלולה להוות יתרון משמעותי עבור התוקף ואף לחסוך עבורו במשאבים והוצאות כלכליות טרם תחילת הפעילות הזדונית.

תהליך יצירה גנרי של נוזקה

תוקפים משקיעים משאבים רבים על מנת להשיג כל אחד ואחד מן הנדבכים המצוינים לעיל ולהגיע לתוצר יעיל ואפקטיבי. כל שלב ושלב ביצירה שכזו הוא קריטי עבור שרידותה של הנוזקה ב"שטח":

תוקפים משקיעים משאבים רבים על מנת להשיג כל אחד ואחד מן הנדבכים המצוינים לעיל ולהגיע לתוצר יעיל ואפקטיבי. כל שלב ושלב ביצירה שכזו הוא קריטי עבור שרידותה של הנוזקה ב"שטח":

תכנות ברמה מתקדמת המקנה הסתגלות לסביבות הפעלה שונות, עטיפת הקובץ הזדוני להתחמקות ממנגנוני זיהוי, עירבול הקוד והצפנה של בלוקים מסוימים על מנת להגן על תהליכים פנימיים, שילוב של איסוף מודיעין עם הכלי הנכון להפצת הנוזקה ולבסוף שימוש ב-Zero-Day או ב-Exploit הנכון על מנת להתגבר על מכשולי הרשאות והרצת קוד בכדי לקבל גישה לקורבן מרחוק.

על מנת לחסוך זמן יקר, תוקפים מוצאים דרכים מתוחכמות מאוד לקשור קשרים עם קבוצות המתמחות בנדבכים ספציפיים של יצירת נוזקה ומהן הם יכולים לרכוש כל אחד מאחד מהתהליכים, כאילו היו מוצרים על מדף בחנות. על מנת לסיים סוג כזה של "רשימת מכולת" דרושים לעיתים קשרים מיוחדים וממון רב. "פלטפורמה מוכוונת עסקים המאפשרת גישה למידע על מאות מיליוני אנשי עסקים, הטייטל שלהם, קולגות, מידע על הקריירה ועוד, הם פרטים מעניינים מאוד עבור התוקף והם כמובן חוסכים את שלב איסוף המל"מ. ביחד עם הפגיעות שמצאנו במעבדת קספרסקי, כל תהליך האיסוף ודרך ההפצה נחסכים לתוקף. מדובר במשהו יוצא דופן." אמר עידו נאור, חוקר בכיר בצוות ה-GReAT של מעבדות קספרסקי.

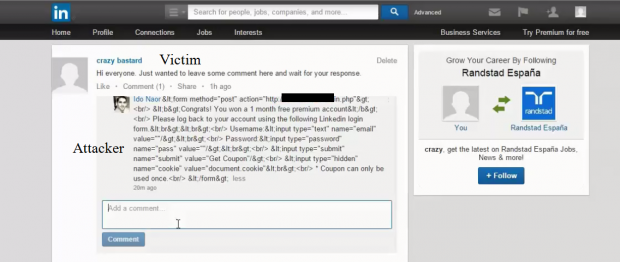

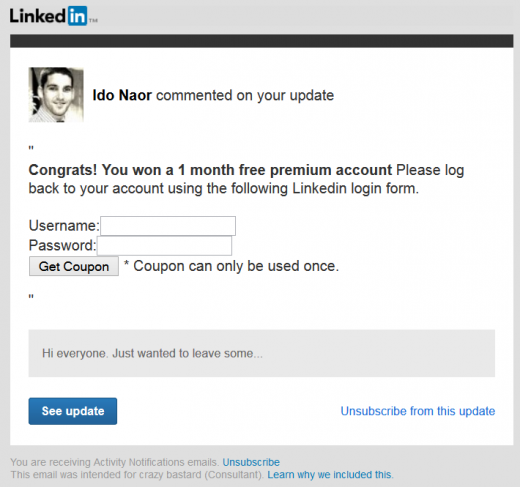

הזרקה של הטופס המזויף על גבי פוסט. התגובה תישלח לקורבן ותוצג כפי שנראה בתמונה הבאה.

במקרה הגרוע, שבוא ספק שירותי אימייל אינו מגן מפני תוכן זדוני בצורה יעילה, תוקף עלול לנצל את הפגיעות לטובת הרצת קוד Javascript בצד הלקוח, התקפה שנקראת לעיתים גם Stored XSS. מקרה זה אינו סביר, אך קיים, שכן לא קיים על תהליך סינון מצד שרתי לינקדאין.

מקרה שכיח יותר עלול להכיל טופס HTML שתפקידו להנחות את הקורבן למלא את הפרטים, כך שישלחו אל התוקף. לעץ ההתקפה הזה מספר ענפים, מקרה אחר של אותו המופע עלול לכלול לינק לשרת של התוקף ובעת לחיצה עליו, הקורבן יבצע הורדה של נוזקה מסוימת.

מקרה שכיח של גניבת פרטי משתמש באמצעות טופס מזויף

בנובמבר האחרון, חוקרים ממעבדת קספרסקי יצרו קשר עם יחידת אבטחת המידע של תאגיד לינקדאין בדרישה לחקור את הפגיעות לעומק ולהוציא עדכון, על מנת להשאיר את המשתמשים מוגנים. הפלטפורמה עודכנה והיא כעת אינה חשופה עוד לאיום.

על מנת להתמודד עם בעיות מסוג זה קספרסקי ממליצה למשתמשים:

- השתמשו במוצר אבטחה מתקדם עבור הפעילות השוטפת באינטרנט האחראי בין השאר על סינון תכנים מזיקים. אם קיים המוצר, דאגו שיהיה מעודכן בכל עת, ואם זיהיתם מופע חשוד, צרו קשר עם ספק המוצר.

- פתיחה של תוכן המוטבע בתוך גוף המייל הינו מטבעו מסוכן, נסו להימנע ממעקב אחרי לינקים או פעולות מתוך גוף המייל. לפני קבלת החלטה, הפעילו שיקול דעת סביר. תוקף עלול להתחזות לכל יישות שהיא.

- מומלץ שלא להירשם לרשתות חברתיות עם כתובת המייל של מקום העבודה. שמרו על הפרדה ברורה בין היישות האינטרנטית בעבודה לבין זו המכילה את התוכן הפרטי שלכם בבית.