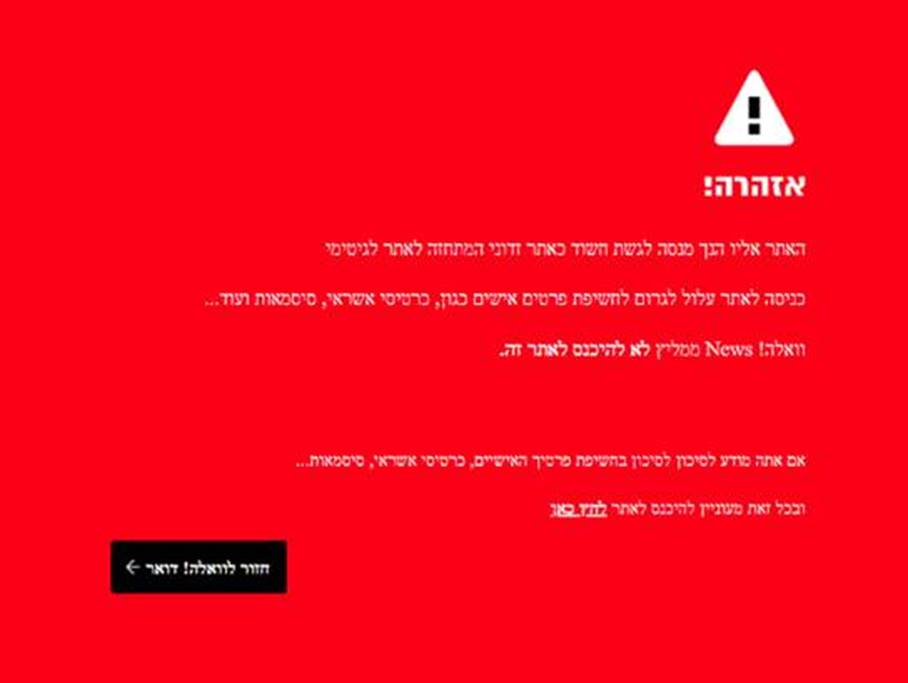

התרעות

קספרסקי: טעינה של מכשירים ניידים בעמדות הטענה ציבוריות מסכנת אותם

מכשירים ניידים נמצאים בסכנה כאשר הם נטענים באמצעות חיבור USB, כך גילו מומחי מעבדת קספרסקי בבדיקת היתכנות שביצעו.

האם אי פעם שאלתם את עצמכם עד כמה בטוחים הסמארטפון והנתונים שלכם כאשר אתם מחברים את המכשיר לנקודות טעינה חופשיות בשדות תעופה, בתי קפה, פארקים ציבוריים ותחבורה ציבורית. האם נתונים על גבי המכשיר שלכם מועברים אל נקודות אלה במהלך הטעינה? מומחי מעבדת קספרסקי היו סקרניים לגלות וערכו מחקר כדי לגלות את התשובה לשאלות אלה.

כחלק מהמחקר, בחנו מומחי החברה מספר סמארטפונים המפעילים גרסאות שונות של מערכות ההפעלה אנדרואיד ו- iOS, במטרה להבין אלו נתונים משדר המכשיר החוצה בעת שהוא מחובר ל- PC או מק בעת טעינה. בדיקות המבחן מצביעות על כך שניידים "משדרים" מגוון של נתונים אל המחשב במהלך ה- Handshake (תהליך החיבור בין המכשיר והמחשב אליו הוא מחובר). הנתונים המשודרים כוללים: שם המכשיר, יצרן המכשיר, סוג המכשיר, מספר סידורי, נתוני קושחה, נתוני מערכת הפעלה, מערכת קבצים/ רשימת קבצים, מספר זיהוי של שבב אלקטרוני. כמות הנתונים המועברת בתהליך משתנה על פי המכשיר ונקודת החיבור, אבל כל סמארטפון מעביר את אותו מידע בסיסי, כגון שם המכשיר, היצרן, מספר סידורי וכו'.

האם מדובר בבעיית אבטחה? כן, באופן לא ישיר. עבור גופים חיצוניים המעוניינים באיסוף נתונים שכאלה, משמש הסמארטפון כמזהה ייחודי של בעליו. אבל זו לא הייתה בעיה אמיתית אם איסוף של נתונים מזהים ייחודיים היה כל מה שהתוקף מסוגל לעשות עם המכשיר הנטען.

עוד ב- 2014, הוצגו ב- Black Hat הוכחות לכך שמכשיר נייד יכול להיפגע מקוד זדוני פשוט על ידי חיבורו לעמדת טעינה מזויפת. כעת, שנתיים לאחר ההכרזה הראשונה, מומחי קספרסקי הצליחו לשחזר את התוצאה. באמצעות שימוש במחשב PC רגיל וכבל מיקרו USB סטנדרטי אשר חומש במערך של פקודות מיוחדות (המכונות AT-commands), הם הצליחו להתקין אפליקציה בליבת המכשיר. הדבר שווה ערך לחשיפה מלאה של הסמארטפון, אפילו שלא נעשה שימוש בקוד זדוני.

למרות שלא פורסם עד היום מידע אודות אירועים ממשיים הכוללים עמדות טעינה מזויפות, כבר נצפתה בעבר גניבת נתונים ממכשירים המחוברים למחשב. לדוגמא, טכניקה זו הייתה בשימוש ב- 2013 כחלק מקמפיין ריגול הסייבר Red October. קבוצת Hacking Team עשתה שימוש בחיבור של מחשב כדי לטעון קוד זדוני למכשיר נייד.

שני שחקני איום אלה מצאו את דרכם כדי לנצל החלפת נתונים בטוחה לכאורה בין מכשיר נייד למחשב אליו הוא מחובר. על ידי בדיקת נתוני הזיהוי המתקבלים מהמכשיר הנייד, ההאקרים היו מסוגלים לגלות את דגם המכשיר שהקורבן השתמש בו ולקדם את ההתקפה שלהם באמצעות כלי הפריצה המתאים. לא היה ניתן לבצע את הדברים אם המכשיר לא היה מחליף נתונים באופן אוטומטי עם המחשב ברגע חיבור ה- USB.

"מוזר לראות כי כמעט שנתיים לאחר פרסום הוכחת היכולת להדביק סמארטפון דרך USB, האפיק הזה עדיין פעיל. סיכוני האבטחה הם ברורים: אם אתה משתמש קבוע, ניתן לעקוב אחריך באמצעות מספר זיהוי המכשיר. ניתן להעמיס על המכשיר שלך כל דבר מכלי פרסום ועד לכלי כופר. ואם אתה מקבל החלטות בחברה גדולה, תהפוך בקלות למטרה להאקרים מקצועיים", מתריע אלכסיי קומרוב, חוקר במעבדת קספרסקי. "אתה אפילו לא צריך מיומנות גבוהה כדי לבצע התקפה שכזו. כל המידע שאתה זקוק לו נמצא באינטרנט".

כדי להגן על עצמך מפני הסיכון של התקפה דרך נקודות טעינה בלתי מוכרות ומחשבים שאינם אמינים, מעבדת קספרסקי ממליצה על הדרכים הבאות:

• השתמשו בנקודות טעינה ומחשבים אמינים בלבד.

• הגנו על המכשיר הנייד באמצעות סיסמא או באמצעות שיטה אחרת כגון זיהוי טביעת אצבע, ואל תפתחו אותו במהלך הטעינה.

• עשו שימוש בהצפנה כדי לאבטח קונטיינרים (אזורים מוגנים במכשיר הנייד המשמשים כדי לבודד מידע רגיש) להגנה על הנתונים.

• הגנו על המכשיר הנייד והמחשב האישי מפני קוד זדוני באמצעות פתרון אבטחה מוכח. הדבר יסייע לזהות קוד זדוני אפילו בעת שימוש בפירצת "טעינה".

מידע נוסף ניתן לקרוא בבלוג Securelist.com.