מתקפות סייבר

קספרסקי חושפת את הקורבן הראשון של תולעת Stuxnet הידועה לשמצה

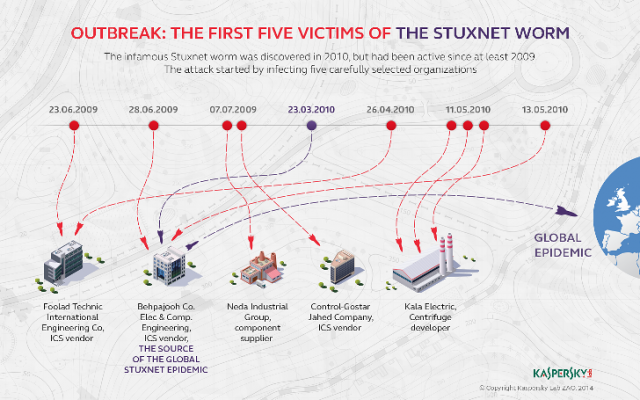

אם היה דבר כזה "תולעת מיתולוגית", אין ספק שסטוקסנט הייתה זוכה לתואר הזה. יותר מארבע שנים חלפו מאז הגילוי של אחת התוכנות הזדוניות המסוכנות והמתוחכמות ביותר – תולעת Stuxnet, הנחשבת לנשק הסייבר הראשון – ועדיין נותר מסתורין רב סביב סיפורה. אחת השאלות המרכזיות שעוררו את עיקר תשומת הלב היתה מה היו היעדים המדויקים של פעילות סטוקסנט? כעת, לאחר ניתוח של יותר מ- 2,000 קבצי סטוקסנט אשר נאספו במהלך תקופה של שנתיים, חוקרי מעבדת קספרסקי יכולים לזהות את הקורבן הראשון של התולעת.

בתחילה, לחוקרי אבטחה לא היה ספק כי מדובר בתקיפה ממוקדת מטבעה. הקוד של תולעת סטוקסנט נראה מקצועי וייחודי, והייתה עדות לכך שנעשה שימוש בפרצות יום אפס יקרות ביותר. למרות זאת, לא היה ידוע איזה סוג של ארגון הותקף ראשון, וכיצד התוכנה הזדונית הצליחה לחדור אל צנטריפוגות להעשרת אורניום במתקנים סודיים ביותר.

ניתוח חדש זה שופך מעט אור על שאלות אלו. כל חמשת הארגונים אשר הותקפו ראשונים פועלים בתחום מערכות הבקרה לתעשיה (ICS) באירן – מפתחים ICS או מספקים חומרים וחלקים. הארגון החמישי שהותקף הוא המסקרן ביותר, מכיוון שלצד מוצרים אחרים לאוטומציה של תעשיה הוא מייצר צנטריפות להעשרת אורניום. זהו בדיוק סוג הציוד שמאמינים כי סטוקסנט נועד לתקוף.

נראה כי התוקפים ציפו שהארגונים המותקפים יבצעו החלפות מידע עם הלקוחות שלהם – כגון מתקנים להעשרת אורניום – והדבר יאפשר להכניס את הקוד הזדוני אל תוך מתקנים אלה. התוצאה מצביעה על כך שהתוכנית אכן הצליחה.

"ניתוח הפעילות המקצועית של הארגונים הראשונים שנפלו קורבן לסטוקסנט, מספק לנו הבנה טובה יותר לגבי הדרך בה הפעילות כולה תוכננה. בסופו של יום, זו דוגמא לערוץ התקפה הפועל דרך שרשרת אספקה – הקוד הזדוני מועבר אל ארגון המטרה באופן עקיף דרך רשת של שותפים איתם המטרה עובדת", אמר אלכסנדר גוסטב, מומחה אבטחה בכיר במעבדת קספרסקי.

מומחי מעבדת קספרסקי עלו על תגלית מעניינת נוספת: תולעת הסטוקסנט הופצה לא רק באמצעות התקני USB שהוכנסו למחשבים אישיים. זו הייתה התיאוריה הראשונית, והיא מאפשרת להסביר כיצד הקוד הזדוני הצליח להתגנב אל מתחם שאין בו קישוריות ישירה לאינטרנט. נתונים שנאספו בניתוח ההתקפה הראשונה מראים כי הדוגמית הראשונה של התולעת (Stuxnet.a) הופעלה רק שעות בודדות לפני שהופיעה במחשבי הארגון הראשון שהותקף. לוח זמנים צפוף זה מקשה לדמיין כי התוקף הפעיל את הדוגמית, העלה אותה על התקן USB ושלח אותה לארגון המטרה בתוך שעות בודדות. סביר להניח כי במקרה זה האנשים שמאחורי סטוקסנט השתמשו בטכניקות אחרות.

את המידע הטכני העדכני ביותר לגבי מאפיינים של התקפות סטוקסנט שהיו בלתי מוכרים בעבר ניתן לקרוא בבלוג Securelist ובספר חדש – “Countdown to Zero Day” – של העיתונאי קים זטר. הספר כולל מידע שלא נחשף בעבר אודות Stuxnet. חלק ממידע זה מבוסס על ראיונות עם חברי צוות המחקר והניתוח של מעבדת קספרסקי.