אבטחת מידע בצבא

לפחות 100 חיילי צה"ל נפלו קרבן לקמפיין ריגול שאסף נתוני מיקום וצילומים מהמכשיר הנייד

על פי פרסום באתר Securelist של מעבדת קספרסקי, מומחי החברה סיפקו סיוע לחקירה של חיל התקשוב של צה"ל לגבי התקפות סייבר שמוקדו בחיילי הצבא. נכון להיום אותרו כ- 100 חיילי צה"ל בכל הדרגות, שרבים מהם מוצבים באזורים רגישים כגון סביב רצועת עזה, אשר נפלו קורבן לכלי ריגול הממוקדים במכשירי אנדרואיד – כשהם חושפים את מיקום היחידה שלהם וכן מידע רגיש נוסף, כגון כלים וציוד צבאי.

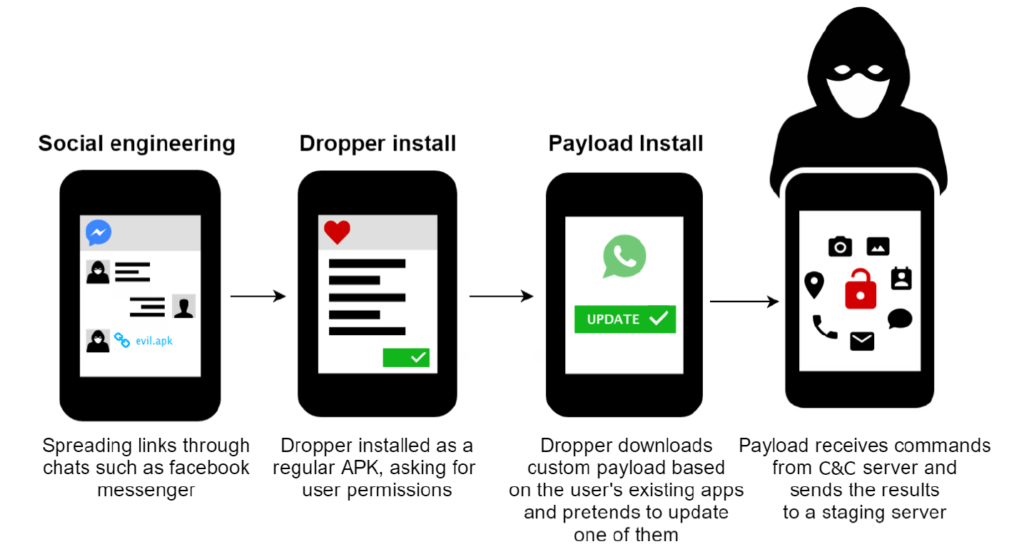

כלי הריגול הופץ באמצעות שימוש בהנדסה חברתית, בערוצים כגון אפליקציית המסרים של פייסבוק, כשהוא מסוגל להפעיל את המצלמה, לאסוף נתוני מיקום, לשלוח ולקרוא SMS, או לבצע האזנה. חוקרי מעבדת קספרסקי סייעו לנתח את ההתקפות, כולל הכלים והטכניקות שהופעלו. עדויות מצביעות על כך כי מדובר במתקפה ממוקדת שעדיין נמצאת בשלביה המוקדמים, ואשר נועדה להשיג נתונים אודות תנועה ופיזור כוחות הקרקע של צה"ל, וכן אודות טקטיקה וציוד של הצבא.

הקמפיין החל ביולי 2016 והוא עדיין פעיל.

רוב החיילים התפתו לשתף ללחוץ על קישורים זדוניים כתוצאה מהודעות בעלות גוון מיני שנשלחו מפרופילים שהתחזו לתושבי מדינות כגון קנדה, גרמניה ושוויץ. שיטת פעולה נפוצה של הקבוצה שמאחורי ההתקפה מתחילה בבקשה לשלוח תמונה עירום של הקורבן, כשלאחריה נשלחת תמונה מזויפת של נערה.

אל הקורבן נשלח קישור להורדת אפליקציה מזויפת והתוקפים מצפים כי הוא יתקין אותה באופן ידני ויאשר הרשאות של משתמש רגיל. אותה חבילה ראשונית שהופעלה שולחת רשימת אפליקציות המותקנות על המכשיר אל שרתי הפיקוד שלה, ומורידה מטען פריצה שיתאים ביותר למכשיר הנגוע. גרסה אחת של המטען מתחזה לאפליקציית YouTube אחרות מתחזות לאפליקציות מסרים. בעוד האפליקציה הראשונה בשם LoveSongs מאפשרת הפעלת וידאו, האפליקציה WowoMassanger אינה עושה דבר ומוחקת עצמה אחרי ההפעלה הראשונה.

הקוד הזדוני מותקן לאחר שאחד ממטעני הפריצה הורדה והופעל במכשיר הקורבן. עד עתה נמצא רק מטען אחד בשם WhatsApp Update אשר מסוגל לבצע שני סוגי פעולות מרכזיים: פקודות על פי דרישה ותהליכים מוזמנים מראש לאיסוף מידע אוטומטי. רוב המידע שנאסף נשלח למפעילים כאשר מתבצע חיבור לרשת Wi-Fi.