מקומי

מאות אלפי שקלים נגנבו מלקוחות בנקים בישראל

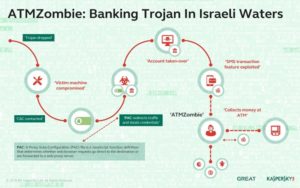

התקפת פישינג ממוקדת בהיקף נרחב הביאה לאובדן של מאות אלפי שקלים עבור לקוחות בישראל. התוקפים השתמשו בזדונה ATM-Zombie וחילצו את הכסף דרך כספומט תוך שימוש במאפיין העברת כספים דרך הנייד. מעבדת קספרסקי, שהובילה את החקירה זיהתה עשרות קורבנות במהלך הרבעון האחרון של 2015.

הסכום המירבי של גניבה בודדת הגיעה ל- 750 דולר, והפריצה הקיפה מספר בנקים. עם זאת דווח כי הבנקים זיכו את החשבונות שנפרצו.

את החקירה ביצע עידו נאור, חוקר בכיר בצוות החוקרים של מעבדת קספרסקי (GReAT). מחקירת דרך הפעולה של התוקפים עולה כי הנוזקה ATM-Zombie משתמשת במאפיינים של הדפדפן האחראים על הגדרת שרת מתווך (Proxy) בין מחשב הלקוח לבין השרת אליו הוא מעוניין לפנות. מדובר בשימוש מוכר לצורכי בדיקות תעבורת רשת בארגונים.זו אינה הפעם הראשונה שחוקרים של חברת קספרסקי מתעדים את הפעילות של נוזקה כזו, המשתייכת למשפחת נוזקות מסוג Proxy-changer.

"חשוב לציין כי מוסדות פיננסיים בישראל ידועים ביכולותיהם הגבוהות למגר פעילות עוינת. הם מגובים במוצרים הנמצאים בחזית הטכנולוגיה, נותנים מקום לחדשנות טכנולוגית, במיוחד בתחום הסייבר ואף פותחים את דלתם בפני סטארטאפים, על מנת לנסות ולהגביר את יכולות ההגנה, הזיהוי והמיגור בהתקפות בהן לא קיים מודיעין מוקדם על סוג התקיפה או מטרותיה. היכולות הגבוהות של מערכות ההגנה סייעו אף הן לעצור את המתקפה בשלביה הראשונים", אומר עידו נאור.

"עם זאת, במקרה זה, התוקפים הצליחו משום שתקפו את הלקוח הסופי ולא את הבנקים עצמם. הם ניצלו את החוליה החלשה. למזלנו, יכולותיהן הגבוהות של מערכות ההגנה של הבנקים סייעו לעצור את ההתקפה בשלביה הראשונים ", מסביר נאור. ואכן, מיד אחרי שעודכנו, נקטו הבנקים שנפגעו באמצעים הנדרשים על מנת לסכל את המתקפה, מה שהביא לעצירתה המוחלטת.

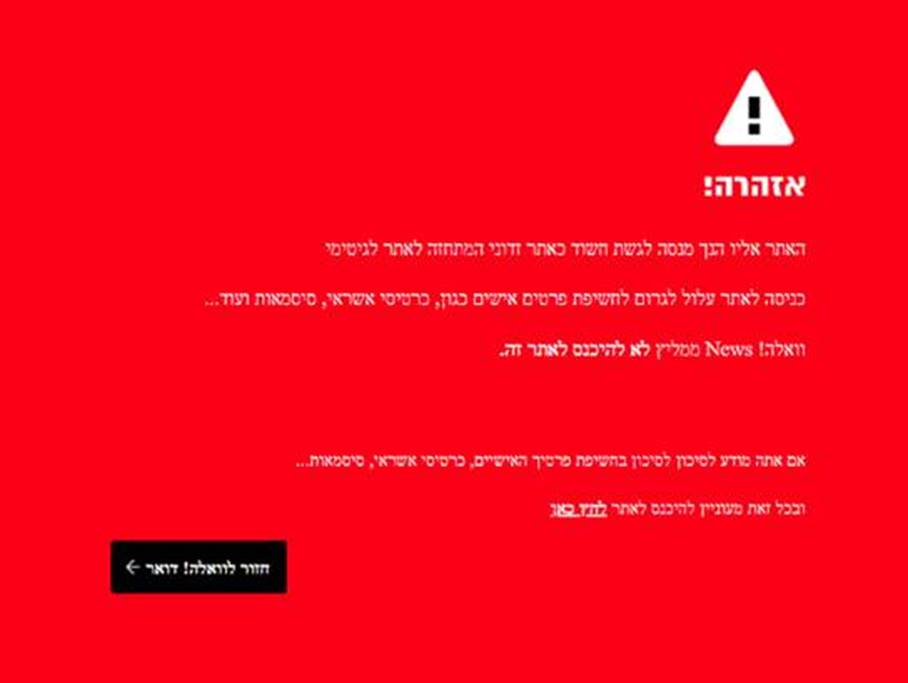

דרך הפעולה של התוקפים כללה פישינג ממוקד עם קובץ זדוני. לאחר פתיחת הקובץ מחשב הקורבן מכיל את פרטי השרת המתווך בהגדרות הדפדפן, ואף מכיל תעודה דיגיטלית חתומה, על מנת שיוכל לתקשר עם שרת הבנק. ללא התעודה שרתי הבנק ידחו את תעבורת המידע, מפני שהטווח בין הלקוח לשרת לא יהיה מוצפן. היה והחליט הקורבן להתחבר לחשבון הבנק שלו, המאפיינים בדפדפן ינתבו את הקורבן לשרת התוקף הנראה בדיוק כמו שרת הבנק. ניסיון ההתחברות של הקורבן יהיה ניסיון התחברות לשרת התוקף וכך יגנוב התוקף את הפרטים המזהים.

במקרה זה בחר התוקף לנצל פיצ'ר לגיטימי המאפשר העברת כסף באמצעות הודעת טקסט. ההודעה נשלחת לאחר מילוי טופס באתר, טופס המכיל את פרטי המקבל, תעודת הזהות שלו, מספר הטלפון אליו ישלח אישור העברה בצורת קוד משתמש, סכום, תאריך משיכה ופרטים נוספים. מה שנדרש כעת הוא למשוך את הכסף מהכספומט.

בשלב האחרון, ניגש לכספומט ואוסף את הכסף במזומן ה"זומבי", אשר נקרא כך כי הוא מופעל מרחוק על ידי התוקף שיושב באתר מרוחק.

ממעבדת קספרסקי נמסר כי הם "לא מטפלים בזיהוי התוקפים" וכי המידע נמסר לרשויות אכיפת החוק. עם זאת הם לא מודעים לגבי חקירה המתבצעת בנושא.