מתקפות סייבר

מעבדת קספרסקי: הקוד הזדוני Olympic Destroyer הצליח להטעות את קהילת אבטחת המידע

מקור הקוד הזדוני שפגע במשחקי אולימפיאדת החורף – לא בהכרח צפון קוריאה

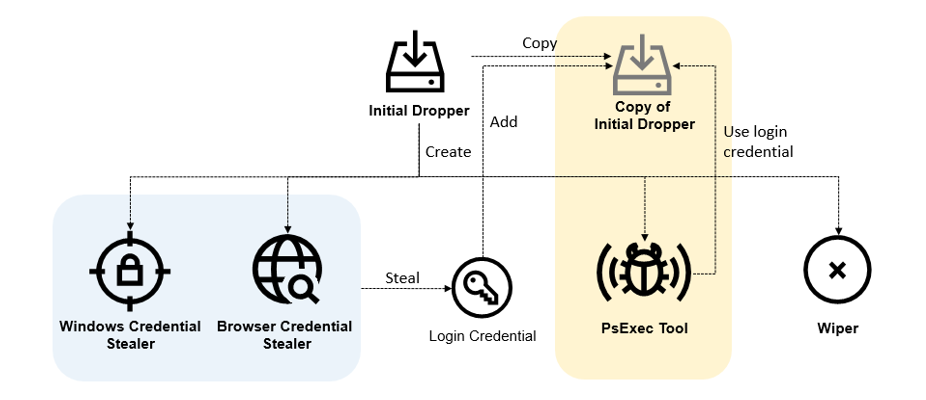

צוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי פרסם תוצאות מחקר שבחן את התקפות הקוד הזדוני Olympic Destroyer. המחקר כולל עדות טכנית להטעיה מכוונת ומתוחכמת שמוקמה בתוך התולעת באמצעות יוצרו, במטרה לטשטש את עקבותיו ולהטעות את ציידי האיומים.

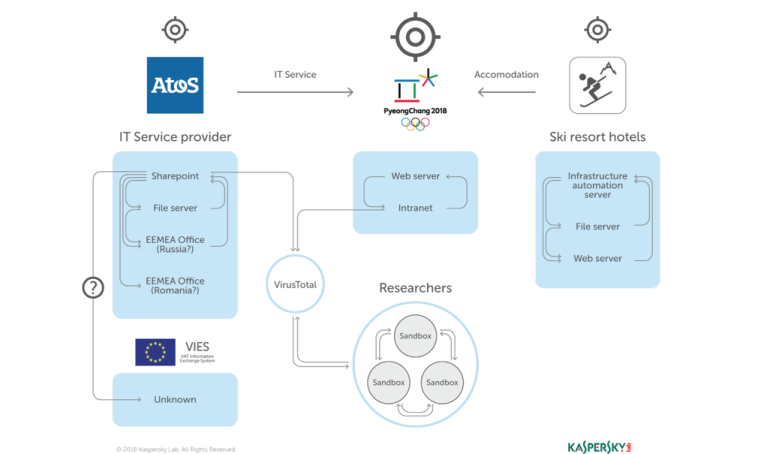

תולעת Olympic Destroyer עלתה לכותרות במהלך משחקי החורף האולימפיים. האולימפיאדה בפיונגצ'אנג עמדה תחת מתקפת סייבר ששיתקה מערכות IT לפני טקסט הפתיחה, השביתה מסכי תצוגה, השביתה Wi-Fi והפילה את אתר האינטרנט של האולימפיאדה, כך שהצופים לא יכלו להדפיס את הכרטיסים שלהם. מעבדת קספרסקי גילתה בנוסף כי מספר מתקנים באתרי סקי בדרום קוריאה סבלו גם הם מאותה תולעת, אשר שיבשה את הפעילות של שערים ומעליות סקי. למרות שההשפעה הכוללת של התקפות הקוד הזדוני הזה הייתה מוגבלת, היא הייתה בהחלט יכולה להיות הרסנית, תרחיש שלמרבה המזל לא התרחש.

עם זאת, העניין האמיתי של תעשיית אבטחת הסייבר אינו נעוץ בפוטנציאל או אפילו בנזק הממשי שנגרם מהתקפות ה- Destroyer, אלא במקור של הקוד הזדוני. ייתכן שמעולם לא היה קוד זדוני אחר שיוחסו לו כל כך הרבה השערות שונות לגבי מקורו כמו ה- Olympic Destroyer. בתוך ימים מחשיפתו, צוותים של חוקרים מכל העולם ייחסו לקוד הזדוני את רוסיה כמדינת מקור, את סין ואת צפון קוריאה. ייחוס זה התבסס על מאפייני קוד זדוני שיוחסו בעבר לגורמי ריגול וחבלה שפעלו ממדינות אלה או עבדו עבור הממשלות הללו.

חוקרי מעבדת קספרסקי ניסו להבין איזו קבוצת האקרים עומדת מאחורי הקוד הזדוני. בנקודה מסוימת במהלך המחקר, הם נתקלו במשהו שנראה כעדות בטוחה ב- 100% המקשרת את הקוד הזדוני ל- Lazarus – קבוצה מוכרת במימון מדינה המקושרת לצפון קוריאה.

מסקנה זו התבססה על עקבות ייחודיים שהושארו על ידי התוקפים: שילוב בין מספר מאפיינים של סביבת פיתוח הקוד שאוחסנו בקבצים, ואשר יכולים לשמש כתביעת אצבע, ובמקרים מסוימים, יכולה להוביל גם זיהוי של כותבי הקוד הזדוני והפרויקטים שלהם. בדוגמית שנותחה על ידי מעבדת קספרסקי, טביעת אצבע זו הייתה בעלת התאמה של 100% לרכיבי קוד זדוני אחרים של Lazarus, ועם אפס חפיפה לכל קובץ אחר – זדוני או נקי – שהיה מוכר למעבדת קספרסקי עד לאותו תאריך. יחד עם קווי דימיון נוספים מבחינת טקטיקות, טכניקות ותהליכים (TTP), החוקרים הגיעו למסקנה המוקדמת כי ה-Olympic Destroyer היה פעילות נוספת של קבוצת Lazarus.

עם זאת, המניעים, וחוסר התאמות אחרות עם ה-TTP של קבוצת Lazarus, שנחשפו במהלך החקירה של מעבדת קספרסקי באתר הפגוע בדרום קוריאה, גרמו לחוקרים לבצע בדיקה חוזרת של הממצאים הנדירים.

לאחר בחינה זהירה של העדויות ובאמצעות אימות ידני של כל מאפיין, החוקרים גילו כי מערך המאפיינים אינו תואם לקוד – הוא זויף כדי להתאים בדיוק לתביעת האצבע של Lazarus.

כתוצאה מכך החוקרים הגיעו למסקנה כי "טביעות האצבע" שנמצאו הן הטעיה מכוונת ומתוחכמת מאוד, אשר הוכנסה בכוונה אל תוך הקוד הזדוני כדי לגרום לציידי האיומים לחשוב כי מצאו "אקדח מעשן", ולהסיט אותם מהחקירה אחר הגורם המדויק.

"למיטב ידיעתנו, העדות המסוימת שהצלחנו למצוא לא שימשה בעבר לצורך ייחוס של קוד זדוני. ועדיין, התוקפים החליטו להשתמש בה מתוך ציפייה כי מישהו ימצא אותה. הם סמכו על העובדה כי קשה מאוד להוכיח את זיוף הממצאים. הדבר דומה לעבריין שיגנוב דגימות DNA של מישהו אחר, וישאיר אותם בזירת הפשע במקום את שלו. חשפנו והוכחנו כי ה-DNA שנמצא בזירת הפשע הושאר שם בכוונה. הדבר מראה את המאמץ שהתוקפים מוכנים להשקיע על מנת להמשיך ולהסתתר. תמיד אמרנו שייחוס התקפות בעולם הסייבר הוא קשה מאוד מכיוון שניתן לזייף דברים רבים. ה- Olympic Destroyer מדגים זאת היטב", אמר ויטאלי קמלוק, ראש צוות מחקר APAC, מעבדת קספרסקי.

"לקח נוסף מהסיפור הזה עבורנו הוא שייחוס של התקפות חייב להתבצע באופן רציני מאוד. בהינתן הפוליטיזציה שעבר עולם הסייבר, ייחוס שגוי עלול להוביל לתוצאות חמורות. השחקנים השונים מתחילים לשחק עם התפיסות של קהילת האבטחה כדי להשפיע על סדר היום הגיאופוליטי", הוסיף קמלוק.

שאלת הייחוס המדויק של Olympic Destroyer עדיין נותרה פתוחה – פשוט מכיוון שזו דוגמה ייחודית להטמעה של הטעיה מתוחכמת מאוד. עם זאת, חוקרי מעבדת קספרסקי גילו כי התוקפים השתמשו בשירות הגנת הפרטיות NordVPN ובשרת אירוח בשם MonoVM, ששניהם מקבלים ביטקוין. אלה, ומספר TTP אחרים שאותרו, דומים לאלה של קבוצת Sofacy – שחקן דובר רוסית.

מוצרי מעבדת קספרסקי מזהים בהצלחה וחוסמים את הקוד הזדוני Olympic Destroyer.

לדוח המלא – לחץ כאן.